内联入侵防御系统

OPNsense的内联IPS系统基于Suricata,利用Netmap提高性能并最大限度地降低CPU利用率。这种深度数据包检测系统非常强大,可用在线缓解安全威胁。

新兴威胁ETOpen规则集

ETOpen Ruleset是一个出色的反恶意软件IDS / IPS规则集,它使成本有限的用户能够增强其现有的基于网络的恶意软件检测能力。ETOpen规则集不是完整的覆盖规则集,对于许多受监管的环境可能不够,不应将其用作独立的规则集。

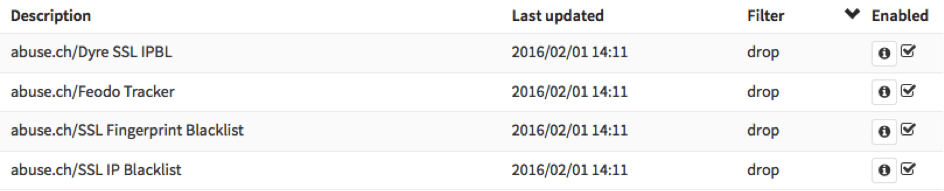

Abuse.ch

Abuse.ch提供了几个黑名单,用于防范欺诈性网络。OPNsense支持以下黑名单:

SSL黑名单

SSL黑名单(SSLBL)是由abuse.ch维护的项目。目的是提供abuse.ch标识的“坏”SSL证书列表,这些列表与恶意软件或僵尸网络活动相关联。SSLBL依赖于恶意SSL证书的SHA1指纹,并提供各种黑名单。

有关详细信息,请参阅这里。

Feodo Tracker

Feodo(也称为Cridex或Bugat)是一种用于实施电子银行欺诈并从受害者计算机窃取敏感信息的特洛伊木马,例如信用卡详细信息或凭据。目前,Feodo Tracker正在跟踪Feodo的四个版本,它们被Feodo Tracker标记为版本A,版本B,版本C和版本D:

- 版本A 托管在端口8080上运行nginx代理的受感染Web服务器上TCP将所有僵尸网络流量转发到第2层代理节点。Botnet流量通常直接在端口8080 TCP上命中这些主机,而不使用域名。

- 版本B 托管在由网络犯罪分子租用和运营的服务器上,专门用于托管Feodo僵尸网络控制器。通常利用ccTLD .ru中的域名。僵尸网络流量通常使用端口80 TCP访问这些域名。

- 版本C Feodo的继承者,完全不同的代码。托管在与版本A相同的僵尸网络基础架构上(受损的Web服务器,端口8080 TCP上的nginx或端口7779 TCP,没有域名),但使用不同的URL结构。此版本也称为Geodo和Emotet。

- D版 Cridex的继承人。此版本也称为Dridex

详细情况请点击这里。

Maxmind GeoLite2 Country

GeoLite2数据库是免费的IP地理定位数据库,与MaxMind的GeoIP2数据库相当,但不太准确。GeoLite2数据库在每个月的第一个星期二更新。

有关详细信息,请参阅这里。

OPNsense集成了GeoLite2 Country数据库支持。

指纹

OPNsense包含一个非常完善的解决方案,可以根据SSL指纹阻止受保护的站点。

应用程序检测规则

从OPNsense18.1.11开始,我们引入了应用程序检测规则集。由于大约80%的流量是Web应用程序,因此这些规则专注于阻止Web服务及其背后的URL。

如果您想参与规则集,请访问这里。

下面我们来描述详细操作过程。

IPS SSLBlacklists & Feodo Tracker

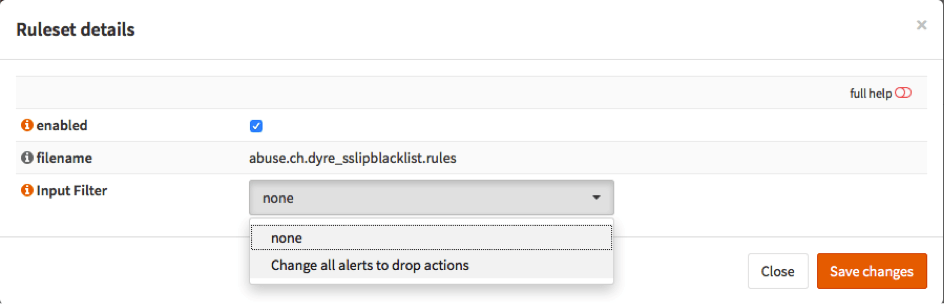

这一节介绍如何设置IPS系统来阻止abuse.ch SSL Blacklists和Feodo Tracker 上列出的SSL证书。

Feodo(也称为Cridex或Bugat)是一种用于犯下电子银行欺诈并从受害者的计算机窃取敏感信息的木马,例如信用卡详细信息或凭证。有关更多信息,请参阅https://feodotracker.abuse.ch

先决条件

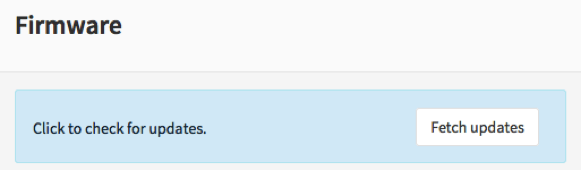

- 首先先OPNsense升级到最新版本。导航到System->Firmware: Fetch updates进行升级。

- 内存必须达到2 G,剩余硬盘空间必须> 10GB。

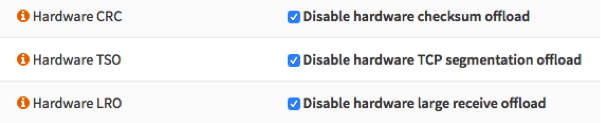

- 在接口设置下禁用所有Hardware Offloading(硬件卸载)

应用更改后,您需要重新启动OPNsense,否则可能无法完全禁用卸载并且IPS模式将无法运行。

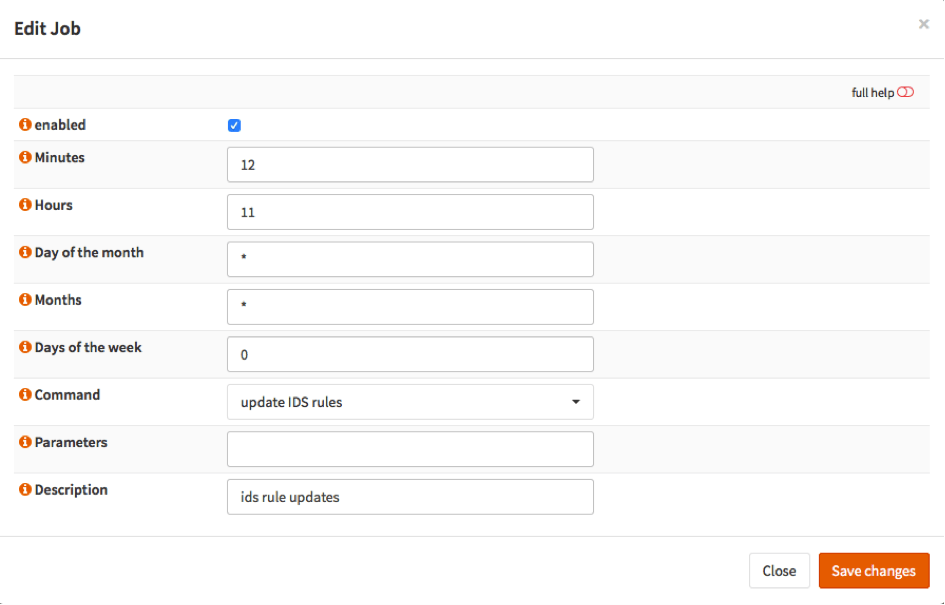

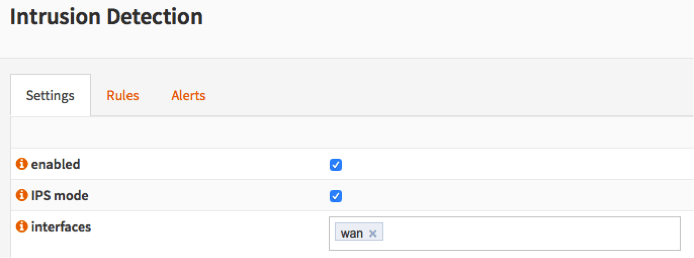

设置入侵检测和预防

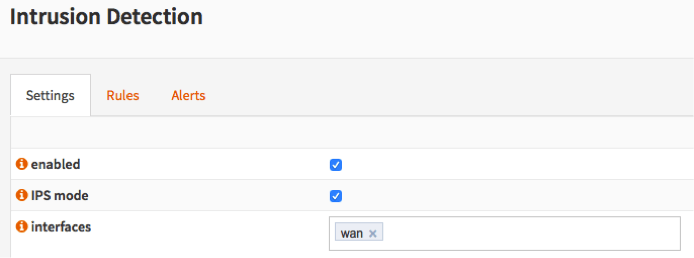

要启用IDS / IPS,只需转到Services->Intrusion Detection(服务 – >入侵检测),然后选择“ 启用”和“IPS”模式。确保为运行的入侵检测系统选择了正确的接口。在本示例中,我们将使用WAN接口,因为这是您与公共Internet的连接接口。

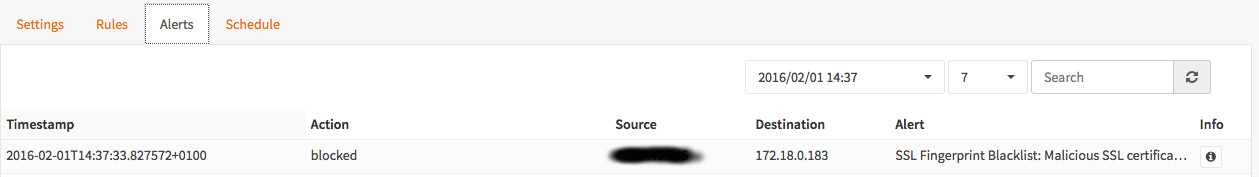

完成

您的系统现已完全设置为使用Feodo tracking列表,并将阻止已知的欺诈性SSL证书以及数据网络钓鱼的尝试。

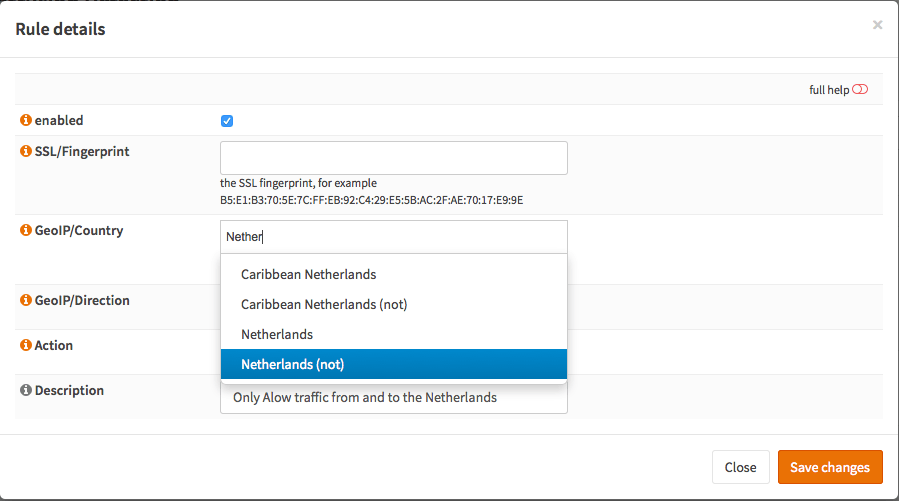

IPS GeoIP阻止

本节介绍如何设置IPS系统以根据其地理位置阻止ip。通过集成Maxmind GeoLite2 Country数据库,可以实现这一功能。更多信息可以在这里找到。

启用入侵检测和预防

要启用IDS / IPS,只需转到“服务” – >“入侵检测”,然后选择“ 启用”和“IPS”模式。确保为运行的入侵检测系统选择了正确的接口。对于本示例,我们将使用WAN接口,因为是您与公共Internet的连接。

IPS阻止SSL证书

本节介绍如何设置IPS系统以根据SHA1指纹阻止ssl证书。

先决条件

- 与前面的章节一样

要开始,请转到“ 服务” – >“入侵检测”

用户定义

选择用户定义选项卡。

创建新规则

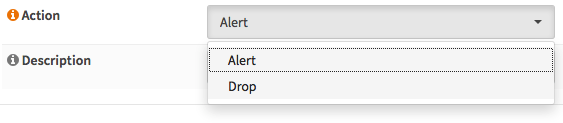

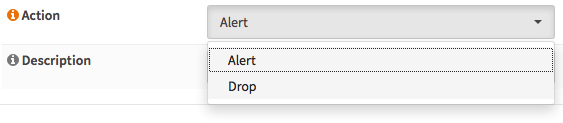

选择添加新规则。

获取网站指纹

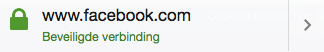

找出网站的SSL指纹相对容易。为了演示,我们将阻止Facebook并使用Firefox来确定指纹。

打开浏览器并在加载时点击地址旁边的锁定,转到https://facebook.com :

现在你会看到类似的东西:

(A0:4E:AF:B3:48:C2:6B:15:A8:C1:AA:87:A3:33:CA:A3:CD:EE:C9:C9).

将其粘贴到新规则中:

启用入侵检测和预防

要启用IDS / IPS,只需转到“服务” – >“入侵检测”,然后选择“ 启用”和“IPS”模式。确保为运行的入侵检测系统选择了正确的接口。对于这个示例,我们将使用WAN接口,因为这是您与公共Internet的连接。

应用配置

首先按表单底部的“ 应用”按钮应用配置。

清除浏览器缓存和测试

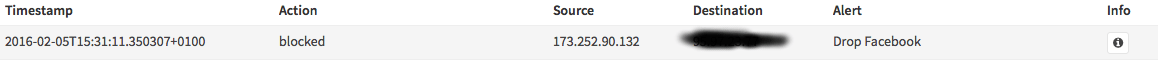

由于您的浏览器已缓存ssl证书,因此您需要先清除缓存。之后,您可以测试并在警报中看到以下内容:

注意:如果浏览器缓存了证书,则不会进行SSL证书交换,也不会阻止该网站。

原文地址