Crowdsec是一个开源的入侵防御系统 (IPS),包含各种类型的威胁情报,它可以监控、警告和阻止网络中的恶意活动,保护网络免受已知威胁。虽然其他 IPS 平台可以使用各种签名/规则来阻止已知的恶意流量,但CrowdSec采用的方法是使用社区收集的威胁情报来计算IP地址的信誉分数,并阻止信誉评分较差的IP地址访问受保护的资源,这将更快速、高效。

CrowdSec有两个主要部分:代理和保镖。代理监视日志文件中的恶意活动并将某些信息传送回CrowdSec社区。保镖用于阻止IP地址访问受保护的资源。在OPNsense防火墙上运行CrowdSec将保护整个网络免受恶意 IP 地址的侵害。

在OPNsense防火墙上,可以同时运行Suricata和CrowdSec,使用不同的安全技术来保护内部网络。以下教程在OPNsense 24.7.1上完成。

安装

导航到系统 > 固件 >插件,找到CrowdSec插件并安装。

启用

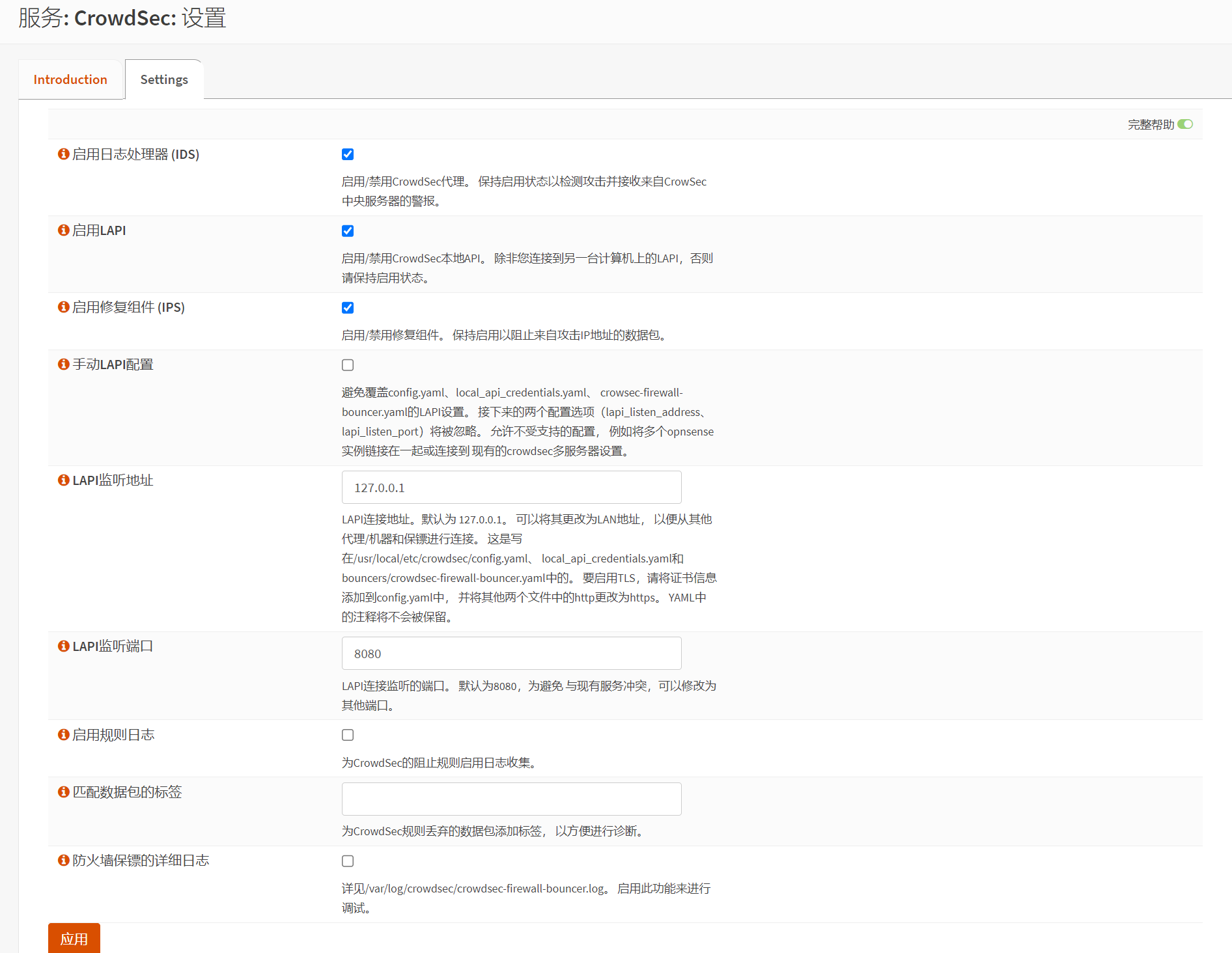

导航到服务 > CrowdSec > Settings页面,选中下图中的三个选项 ,然后单击“应用”按钮。

注册

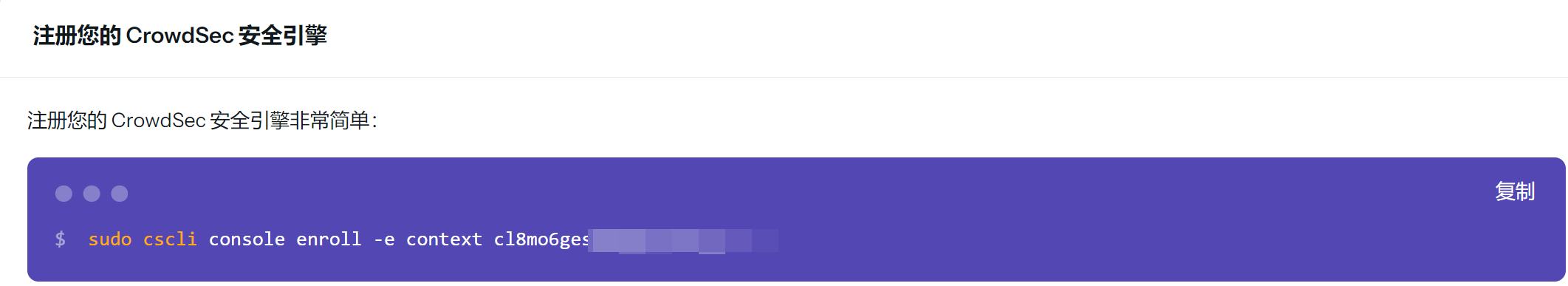

如果想使用免费的CrowdSec控制台(可选),可以访问CrowdSec控制台注册页面。创建帐户并进入后,会在下方提示注册的命令:

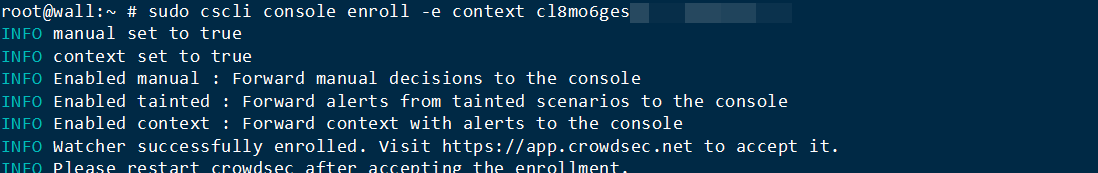

在OPNsense的shell环境运行上述命令:

重新刷新网页将会提示注册请求,点击接受报名完成注册。

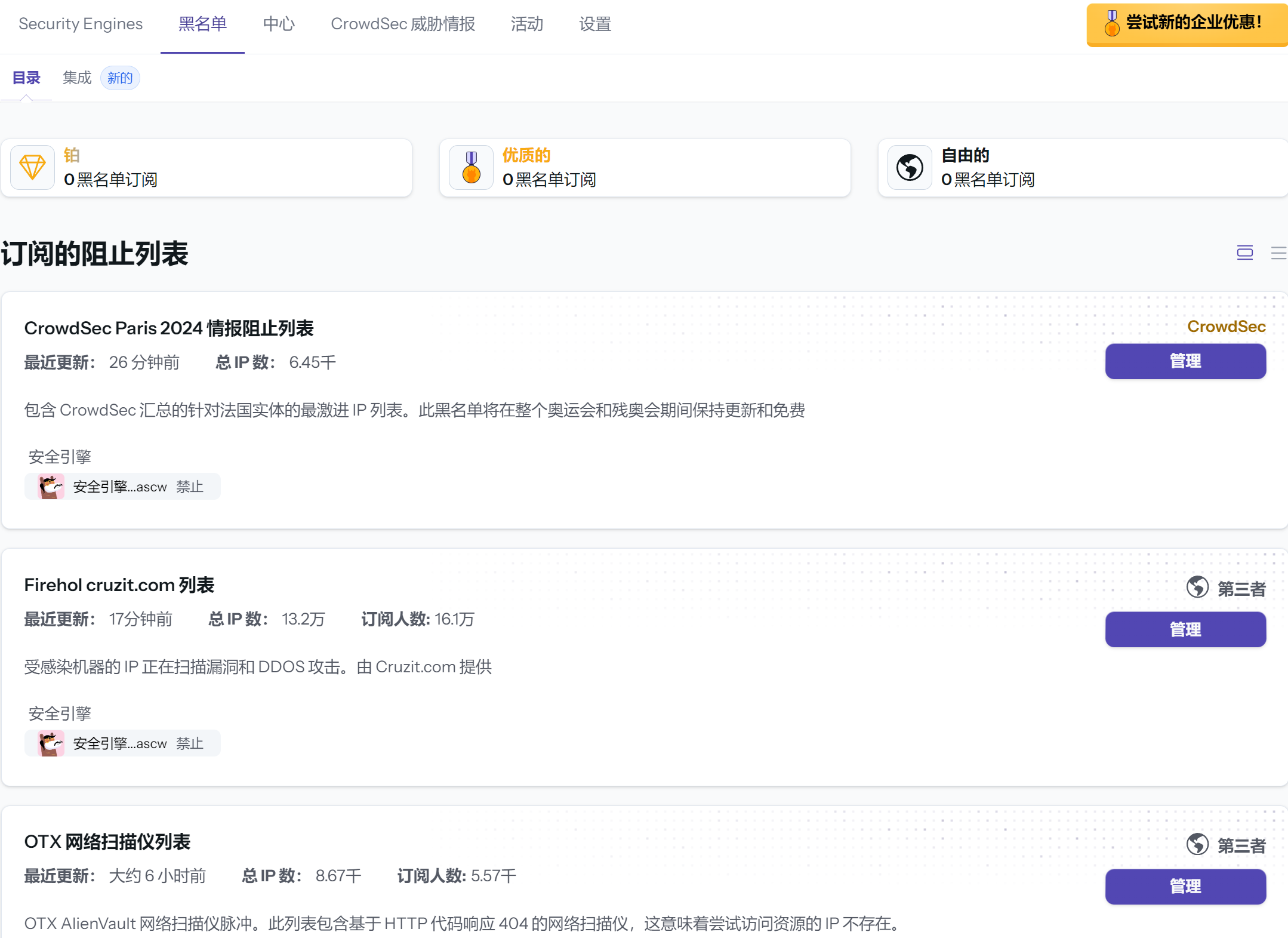

添加黑名单

注册完成后,转至黑名单,添加黑名单,免费用户可添加的黑名单只有几个。添加完成,需要等待两小时左右才能生效。

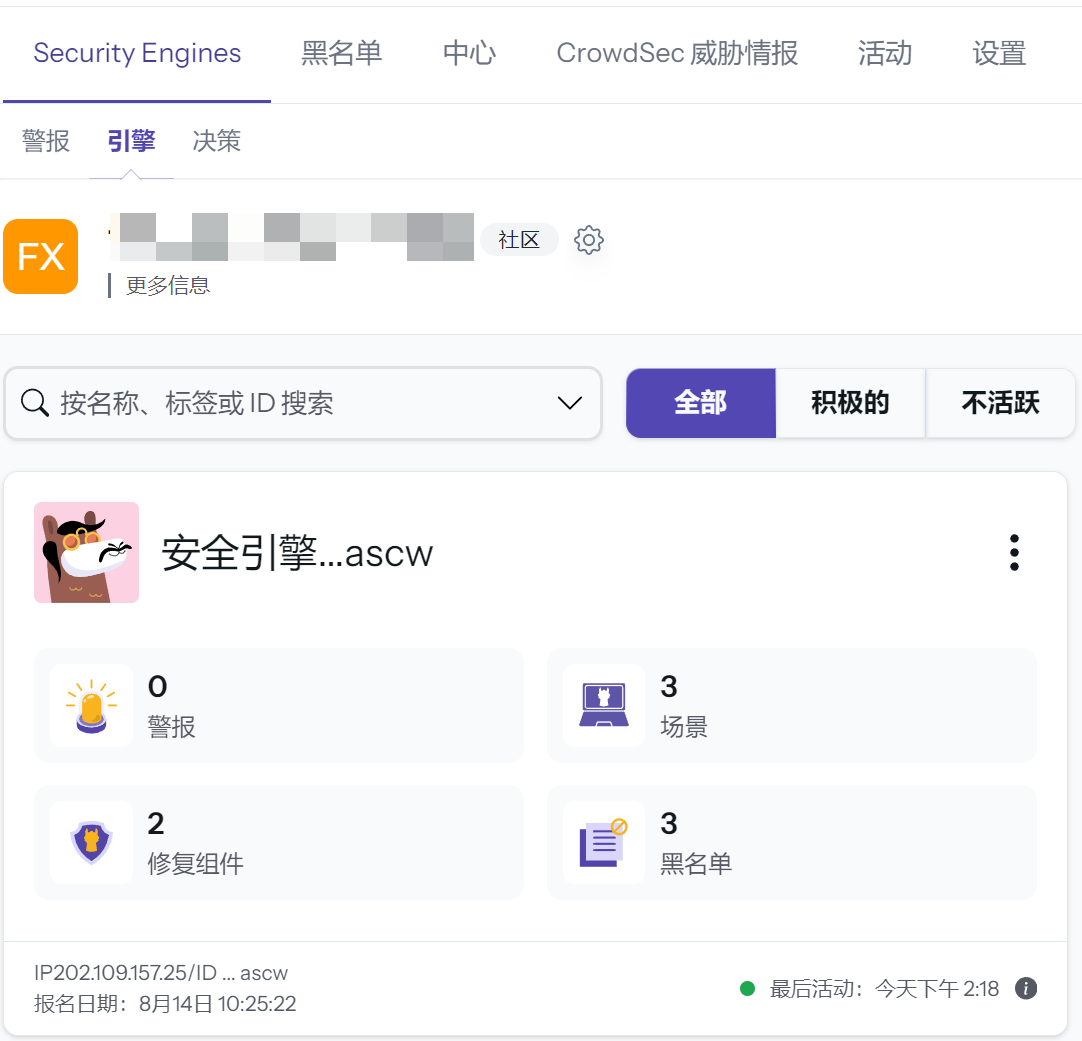

安全引擎包含的功能如下:

CrowdSec社区版包含的功能有限,更全面的保护,需要另外付费订阅。