在远程访问公司或家庭网络时,确保网络安全尤为重要。使用OPNsense的OpenVPN服务器功能可以帮助我们创建一个安全的远程接入通道,提供对内网资源的加密访问。本文将详细介绍如何在OPNsense中配置OpenVPN服务器,帮助用户实现远程接入。

本文演示使用SSL/TLS+用户认证方式访问OpenVPN服务器,其他访问方式请参考网络上其他可用教程。

1. 前期准备

在开始之前,确保以下几点:

- OPNsense已成功安装并正确配置。

- 网络拓扑结构明确,知道哪些设备需要通过VPN访问。

- 准备好一台可用的客户端设备,用于后续测试远程连接。

另外,建议将OPNsense更新至最新版本以确保兼容性和安全性。

2. 配置步骤

2.1 配置证书

为了保证连接的安全性,我们需要使用证书来验证连接的合法性。在OPNsense中配置证书的方法如下:

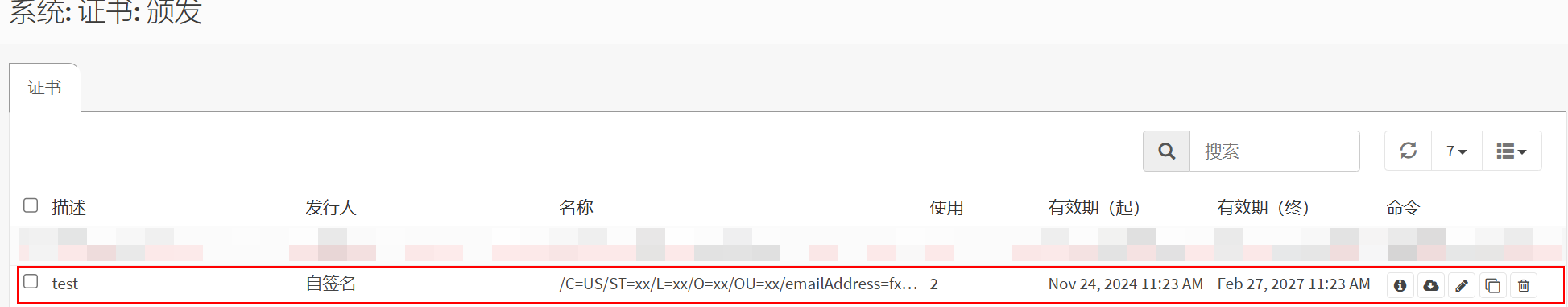

进入证书管理页面:导航到系统>证书 >颁发,点击 添加新增一个内部证书颁发机构 (CA)。填写一个描述性名称,例如 “test”。根据需要设置密钥类型,摘要算法可以选择 SHA256。其他字段可以根据需要填写,最后点击保存按钮保存CA证书。如下图所示:

添加完成如下图所示:

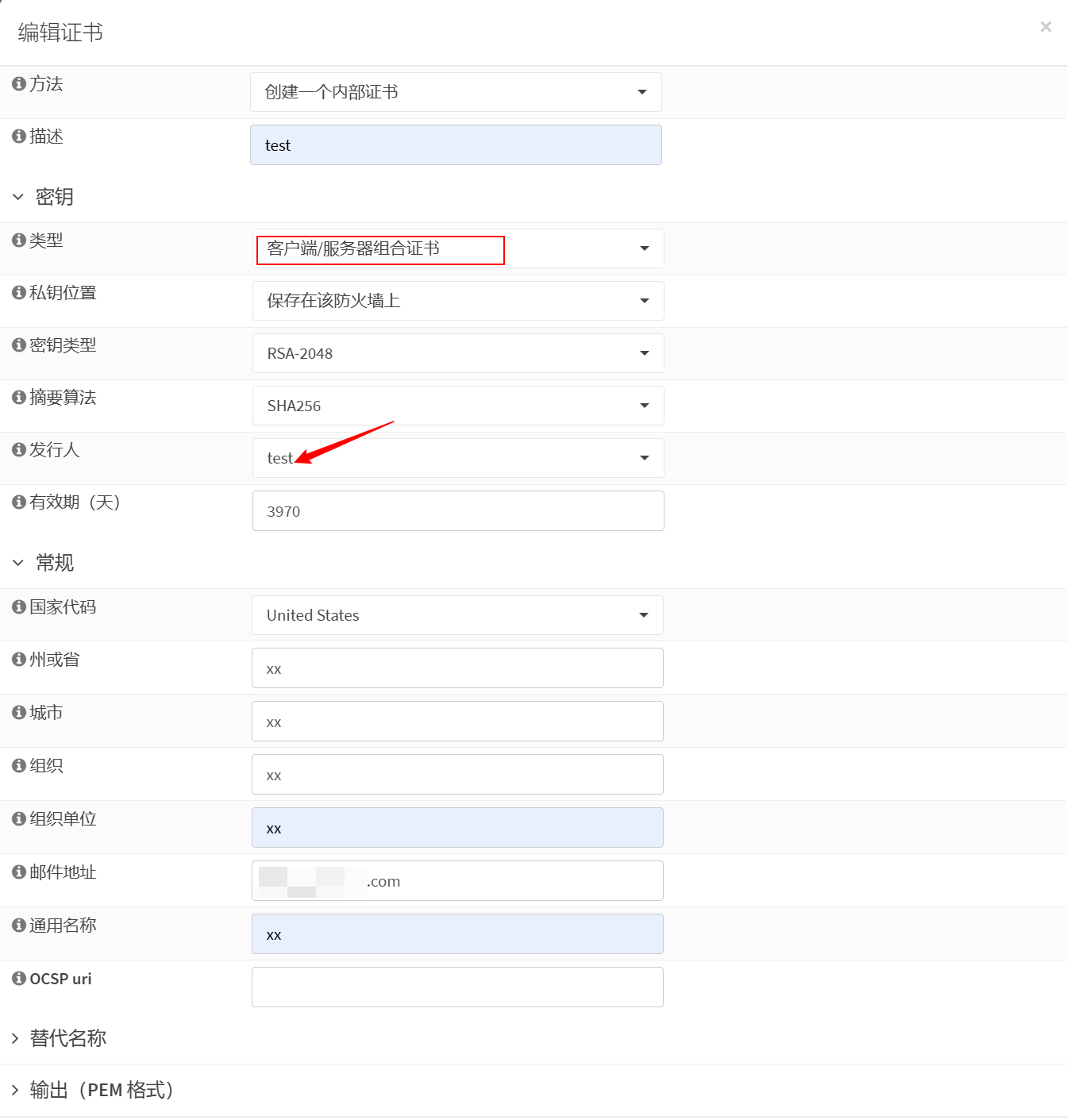

生成服务器证书:

导航到 系统>证书 >证书,单击右下角添加,然后创建一个内部证书。输入描述名称如test,类型选客户端/服务器组合证书,发行人选前面添加的CA,密钥类型选RSA-2048,摘要算法选SHA256,其他字段根据需要输入 。

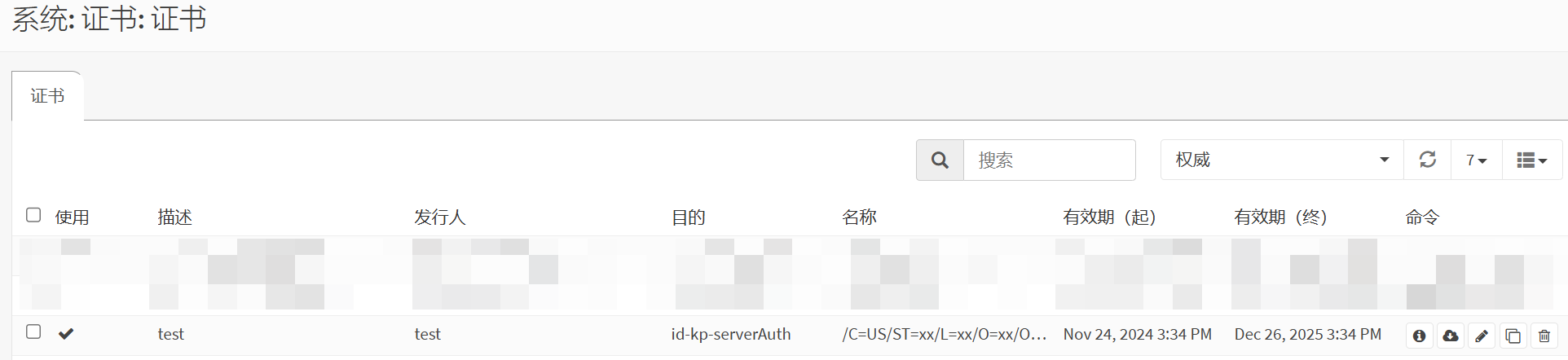

输入完成点击保存按钮,保存证书,如下图所示:

2.2 配置VPN用户

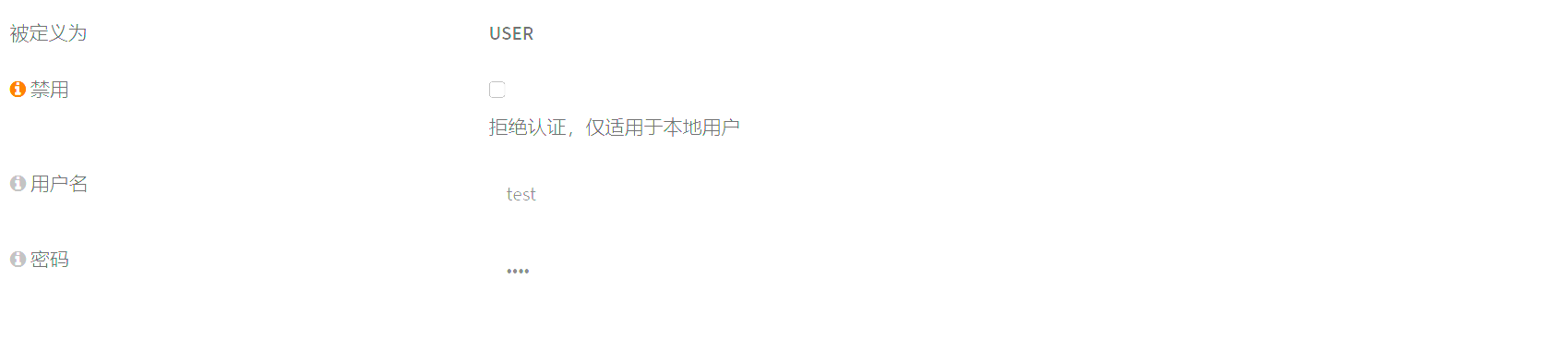

转到系统>访问>用户,单击右侧的添加图标,添加一个VPN用户。

输入用户名和密码(确认密码):

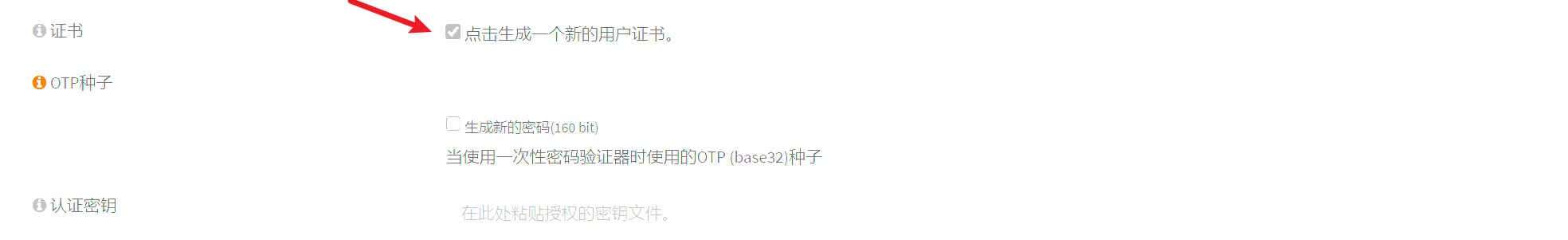

其他选项保持默认。找到证书项,选中生成一个新的用户证书。

点击保存后,会出现证书编辑页面,根据提示输入用户证书的各项参数并保存。

2.3 配置OpenVPN

导航到VPN>OpenVPN>服务器(旧版),单击添加一个VPN服务器。

基本设置:服务器模式选择远程接入 (SSL/TLS+用户认证),认证后端口选本地数据库,协议选择UDP,设备模式选择tun模式,接口选WAN,监听端口使用默认的1194端口。

加密设置:TLS认证选已启用-仅限身份验证,证书颁发机构和证书选中前面创建的CA和证书,摘要算法选SHA1,证书深度选One。

隧道设置:输入隧道使用的网络。注意不要与防火墙上任何已使用的网络相同,本地网络输入防火墙上希望被远程访问的内部网络。

其他选项根据需要设置。配置完成后点击下面的保存按钮即可启用OpenVPN服务器。

2.4 配置防火墙规则

为了允许VPN用户连接并访问内部网络,需要添加两条防火墙规则。

放行OpenVPN访问端口:导航到 防火墙 >规则,WAN选项卡,添加一条放行1194端口的规则。

添加允许OpenVPN流量访问的规则:导航到 防火墙 >规则,OpenVPN选项卡,添加一条any to any规则,可以根据需要细化规则设置。

3. 客户端配置

3.1 下载配置文件

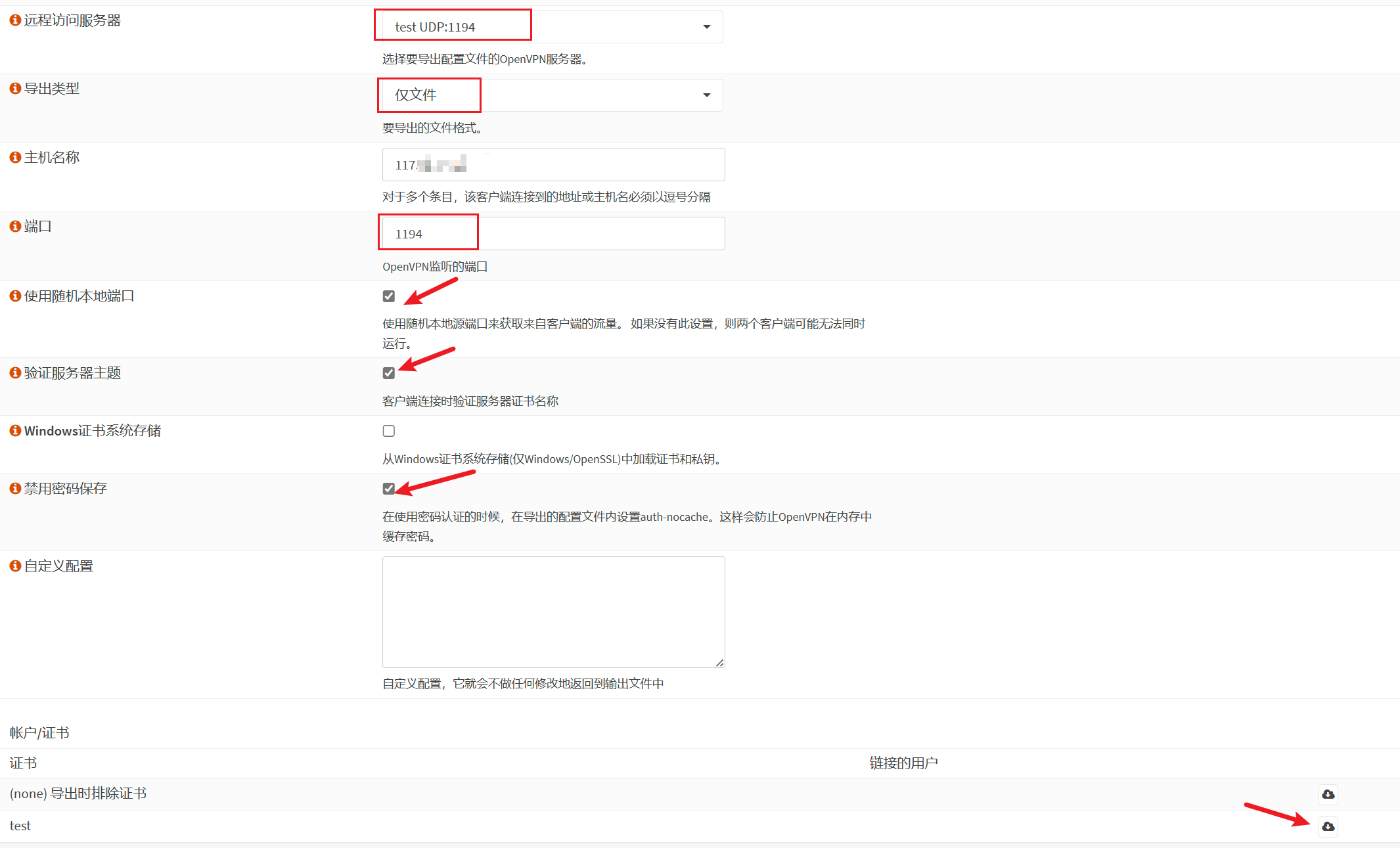

导出客户端配置文件:转到VPN > OpenVPN >客户端导出。在远程访问服务器中,选中刚刚创建的服务器,导出类型选中仅导出文件,选中如下图所示的其他选项。单击最下方的下载按钮,导出ovpn配置文件。

根据客户端设备系统,下载并安装相应版本的OpenVPN客户端软件。将下载的 .ovpn 文件导入到客户端中,完成配置。

3.2 连接测试

打开OpenVPN客户端,使用导入的配置文件进行连接。连接成功后,图标会变成绿色的带锁标记,同时会显示分配的隧道地址。

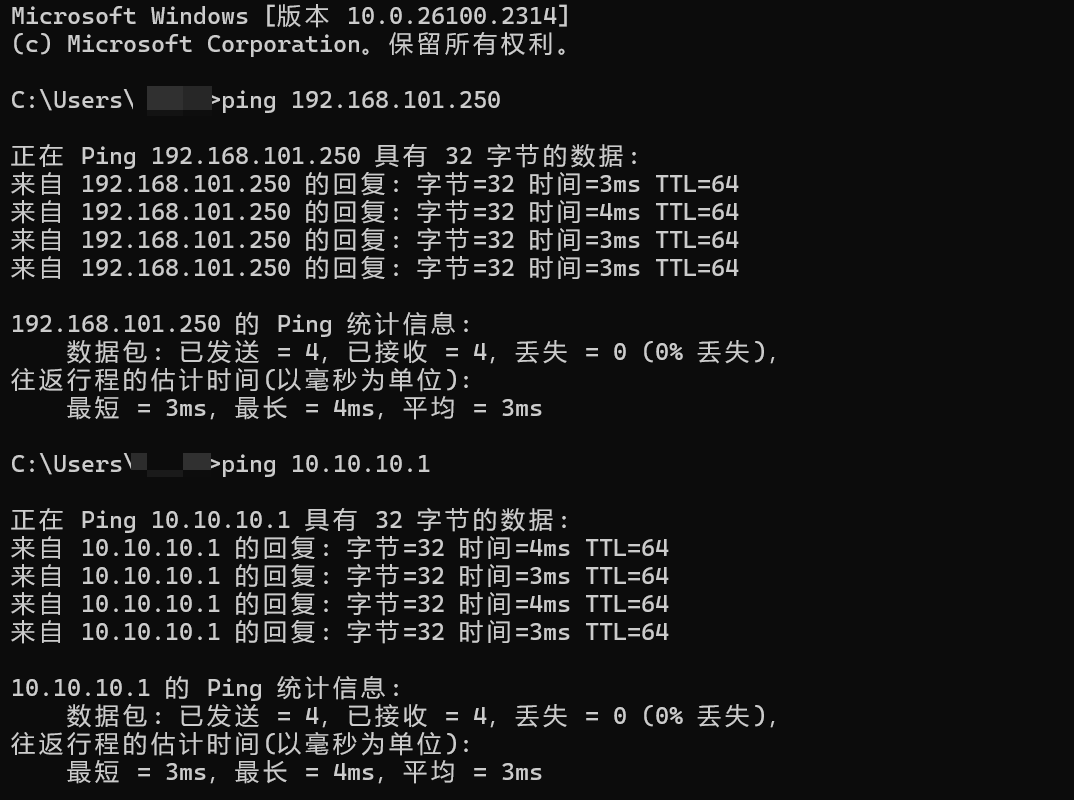

测试是否能正常访问内网资源。客户端ping防火墙LAN地址或OpenVPN隧道地址,检查是否连通。

4. 故障排查

- 无法连接VPN:检查OPNsense中的防火墙配置,确保1194端口已开放。

- 访问内网资源失败:检查路由设置和防火墙规则,确保VPN客户端IP可以访问内网资源。

- 连接慢:尝试使用TCP协议或降低加密等级,但需权衡安全性和性能。

总结

本文介绍了如何在OPNsense中配置OpenVPN服务器,实现远程访问内网资源的需求。通过证书管理、防火墙规则等步骤,可以建立一个安全的远程接入解决方案。在测试和故障排查中,仔细检查配置可以帮助快速定位问题,确保VPN的正常运行。