在pfSense站点到站点IPsec VPN及路由Internet配置指南里,介绍了使用共享密钥方式配置IPsec VPN及路由Internet的过程,在本文中,将介绍使用证书来配置IPsec VPN的方法 。相比较预共享密钥的认证方式,采用证书认证会相对复杂一些,但安全性方面会有所提高。由于两种方法只在认证方面不相同,所以本文尽量简化叙述过程,除注明以外,其他都与pfSense站点到站点IPsec VPN及路由Internet配置指南一致。

创建证书

分别在站点A和站点B上创建证书颁发机构(CA)和证书。为了便于区分,站点A采用的深色主题,站点B采用的浅色主题。

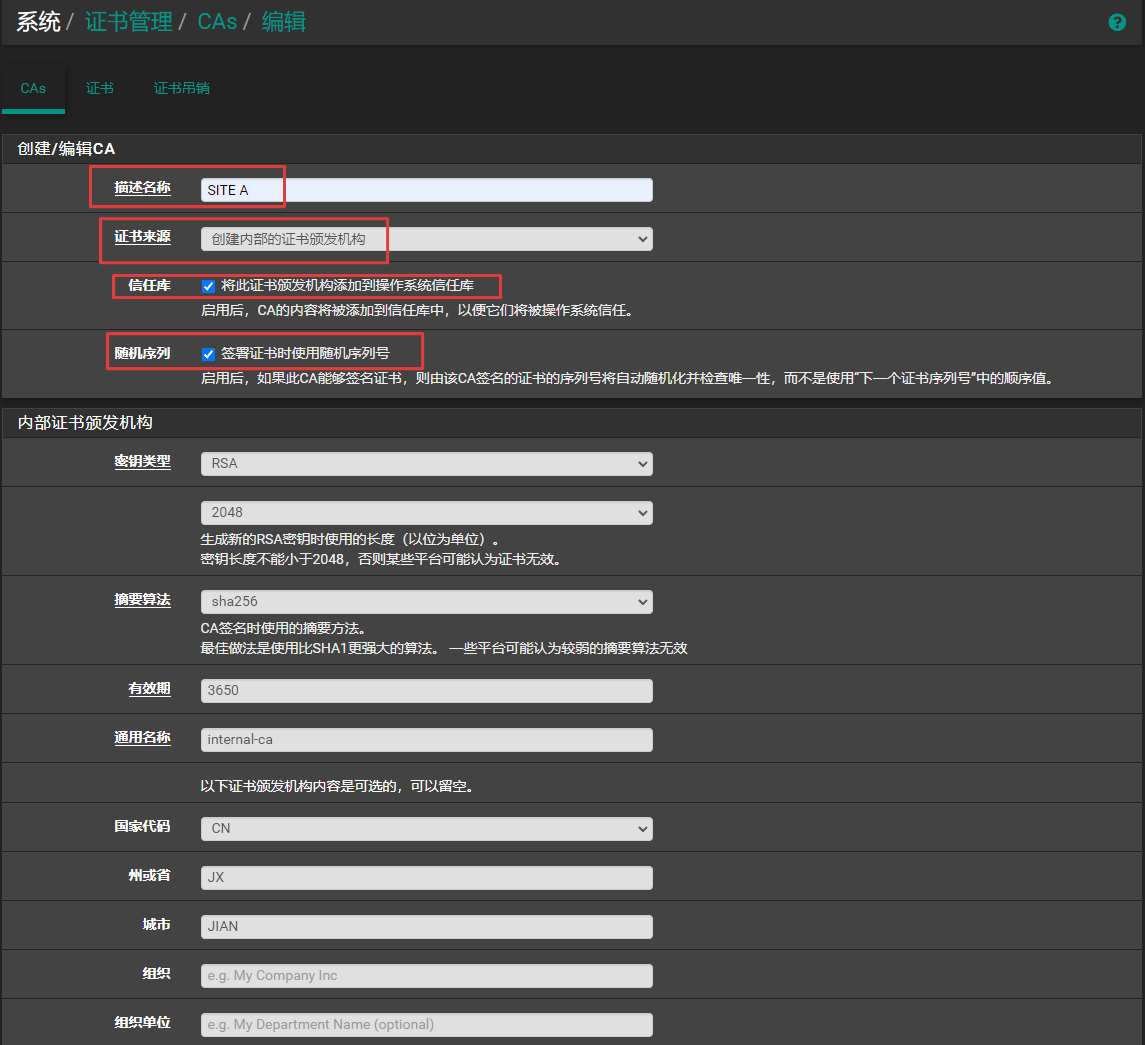

站点A

创建CA

- 导航到系统 > 证书管理,CAs选项卡

- 点击” “添加

- 设置选项如下图所示:

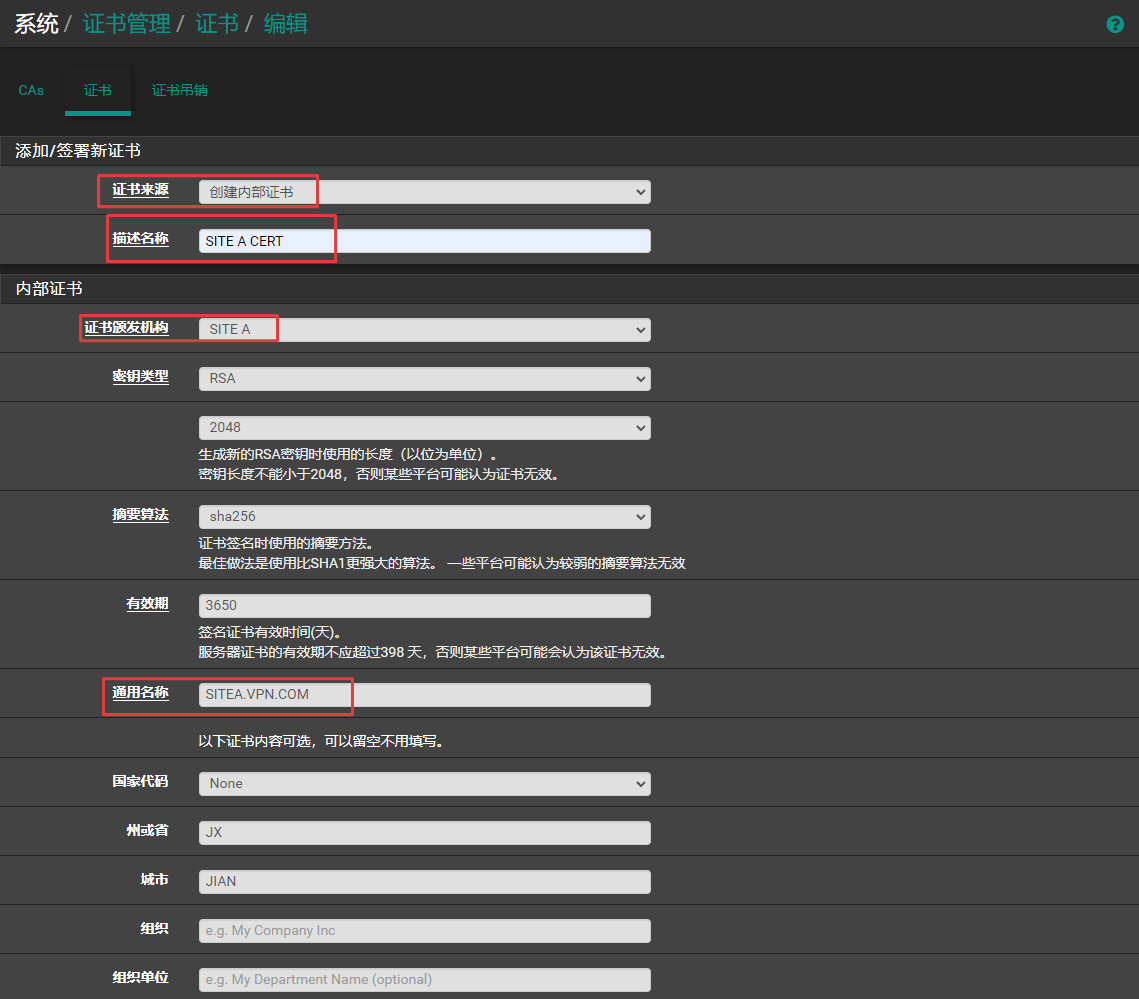

创建证书

- 导航到系统 > 证书管理,证书选项卡

- 点击” “添加

- 设置选项如下图所示:

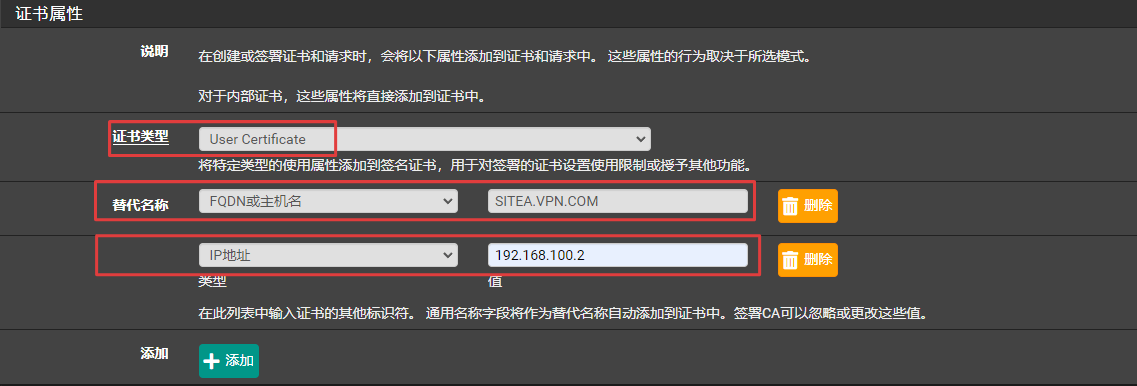

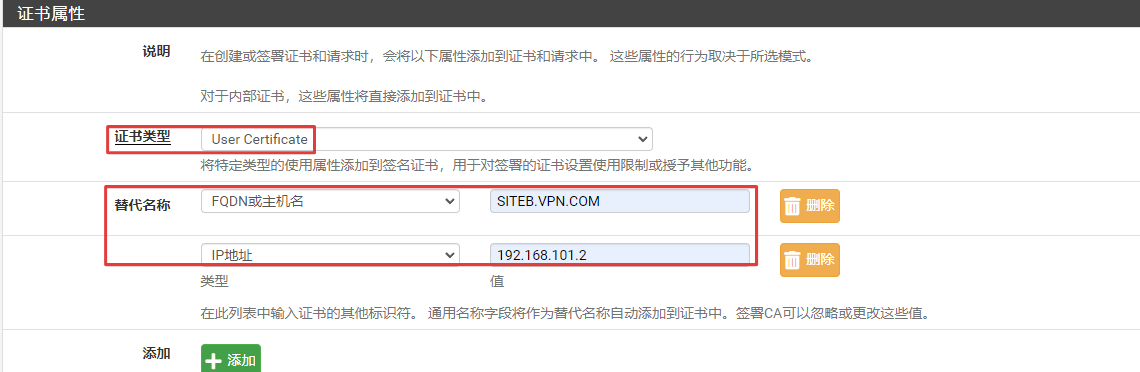

- 证书属性部分,证书类型选用户证书,替代名称分别输入主机名和IP地址(LAN地址),这部分信息将在阶段1中用于认证使用。

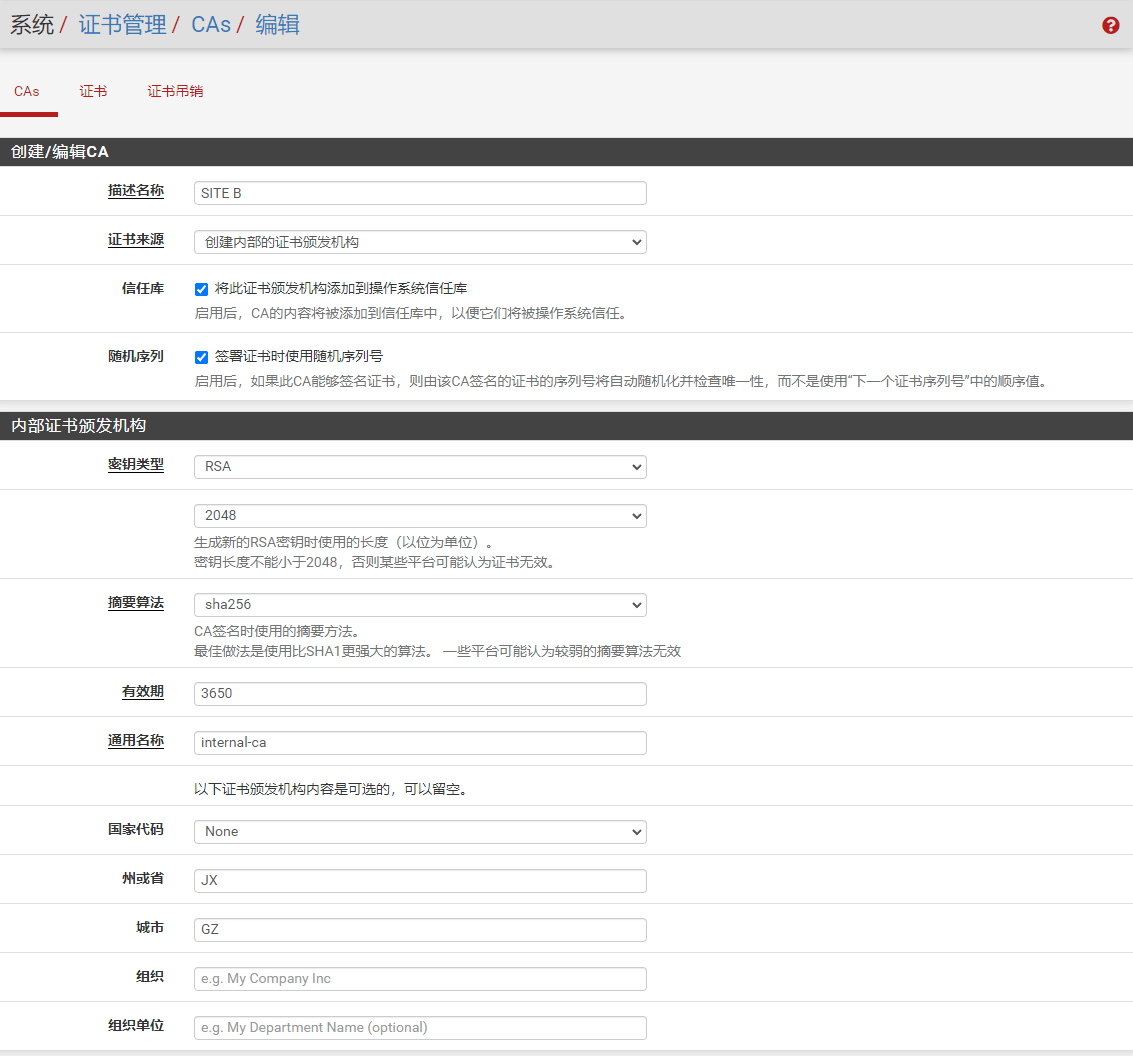

站点B

创建CA如下图所示:

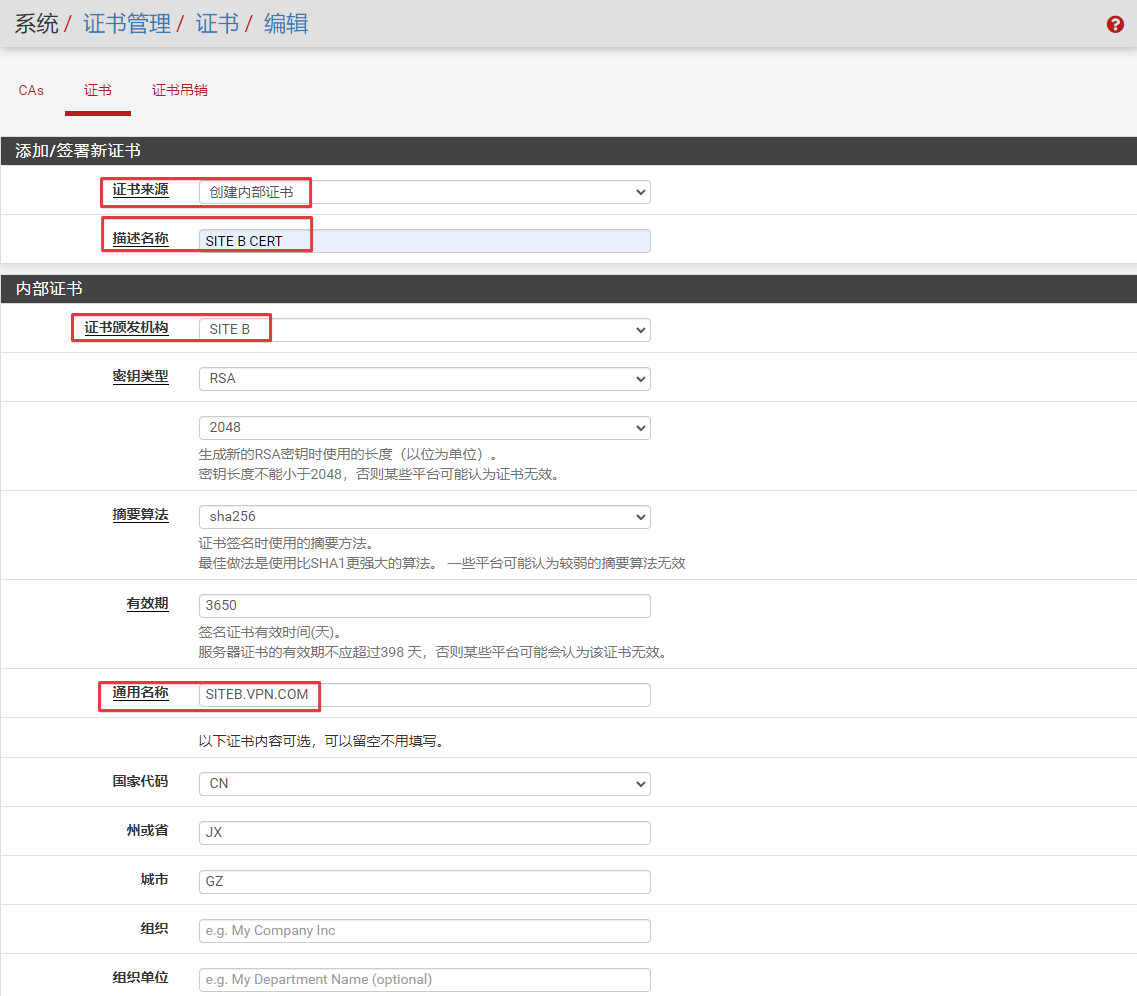

创建证书如下图所示:

导入CA

为了相互进行认证,两个站点的防火墙需要分别导入对方的CA。

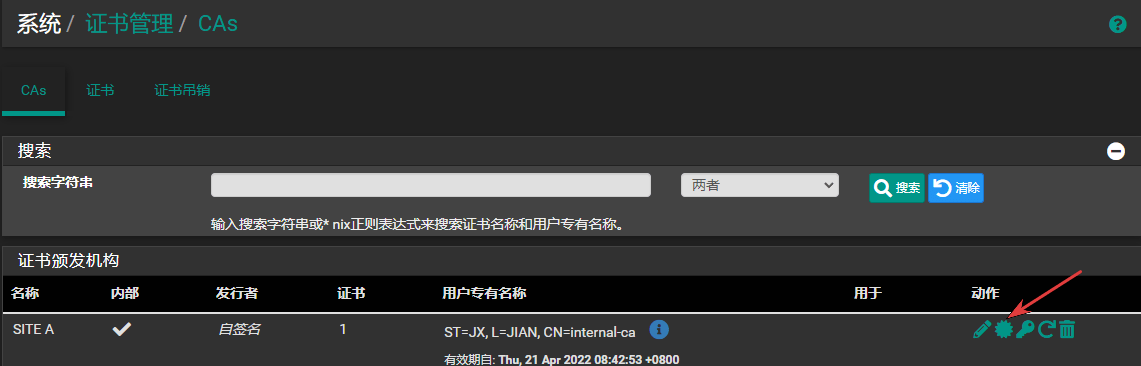

1、在两个站点上,分别导出创建的CA。点击下图所示的图标,导出CA证书。

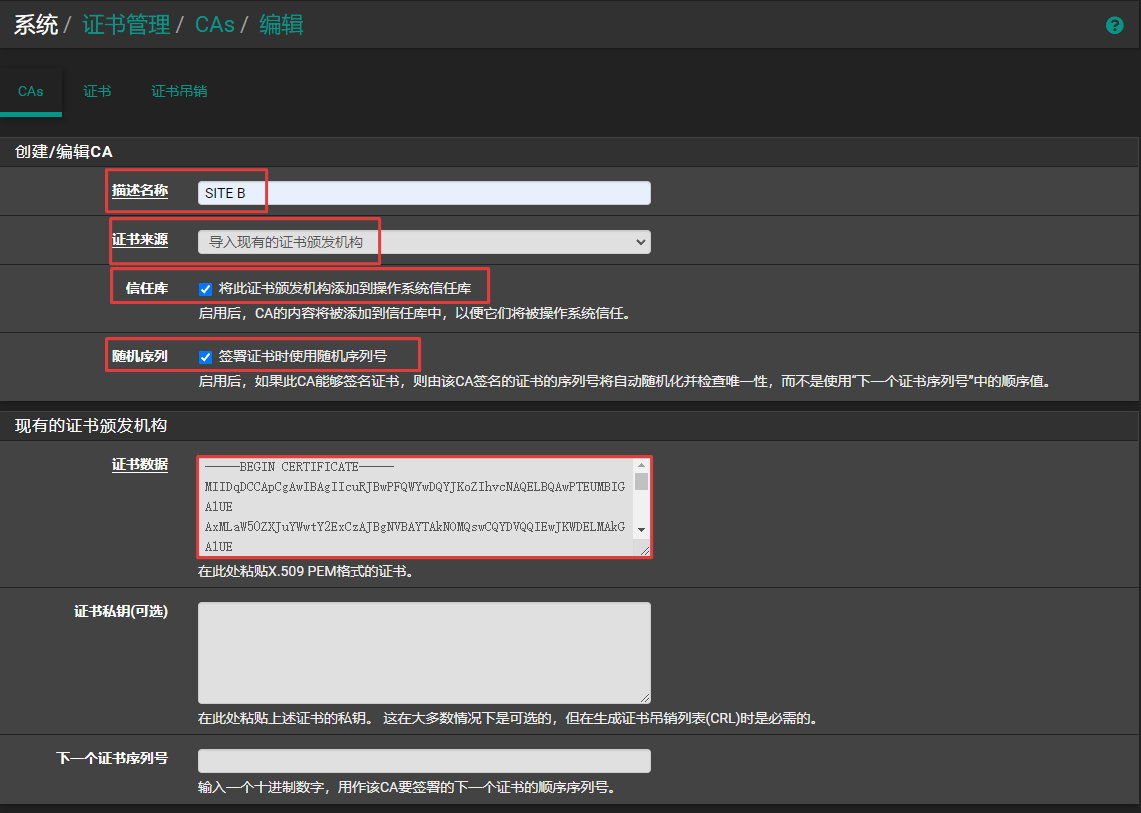

2、分别导入对方的CA。导航到系统 > 证书管理,CAs选项卡,单击下方的添加按钮,在证书来源选项,选择导入现有证书颁发机构。用文本程序打开对方的证书文件,将里面的内容复制到证书数据栏,并单击保存。

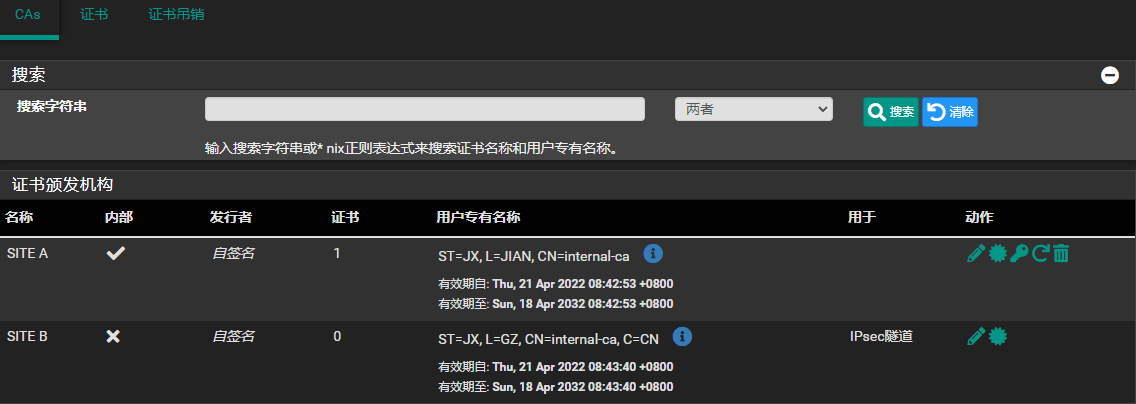

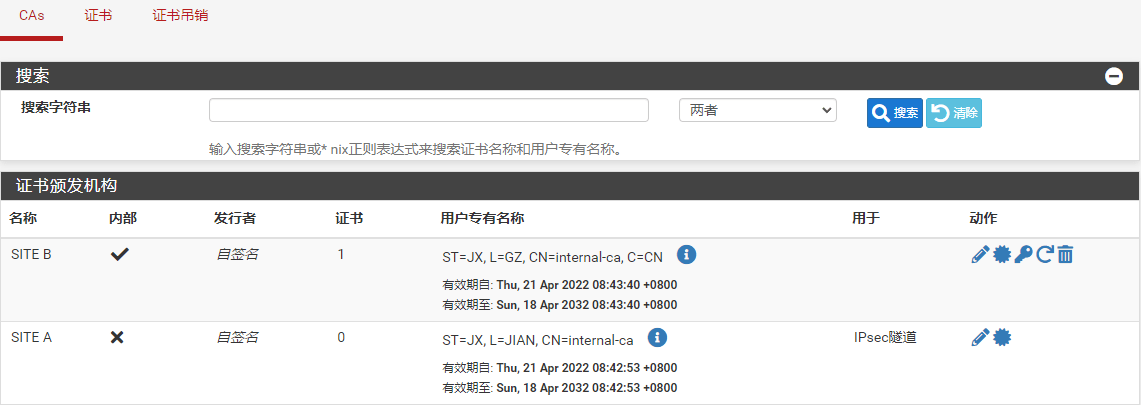

保存后,CAs选项卡下,将会出现两个站点的CA信息。下图分别是站点A和站点B的CA列表:

修改阶段1设置

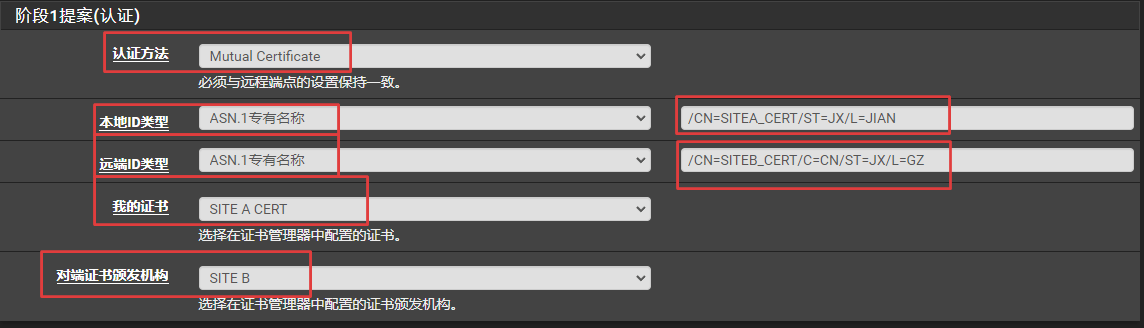

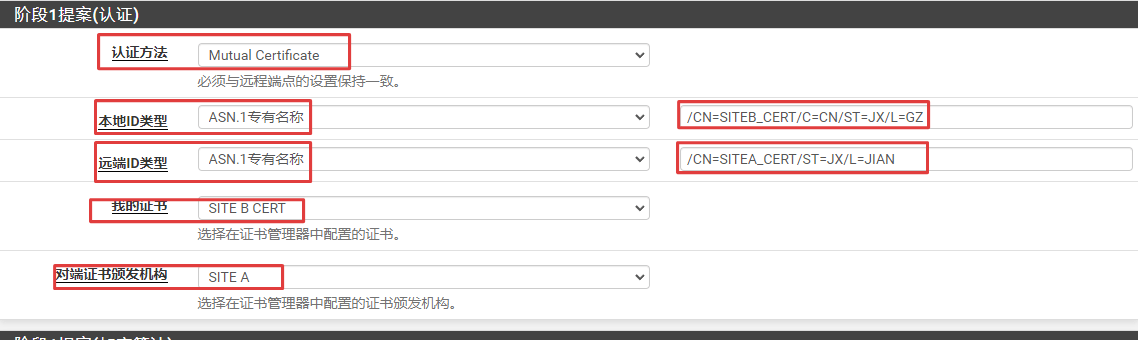

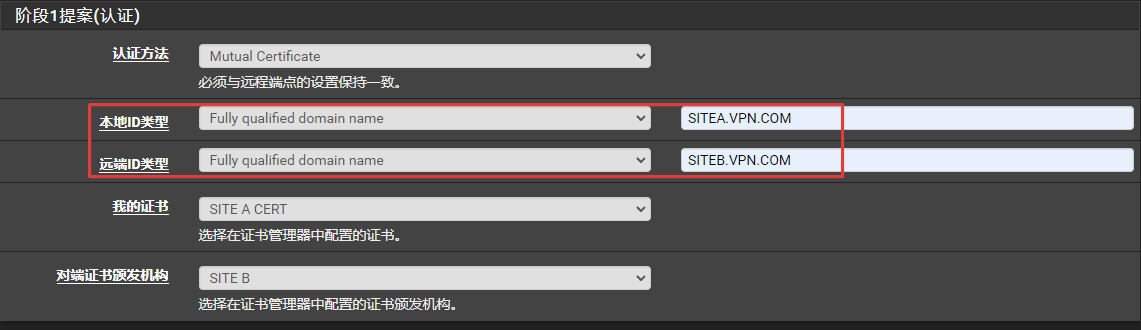

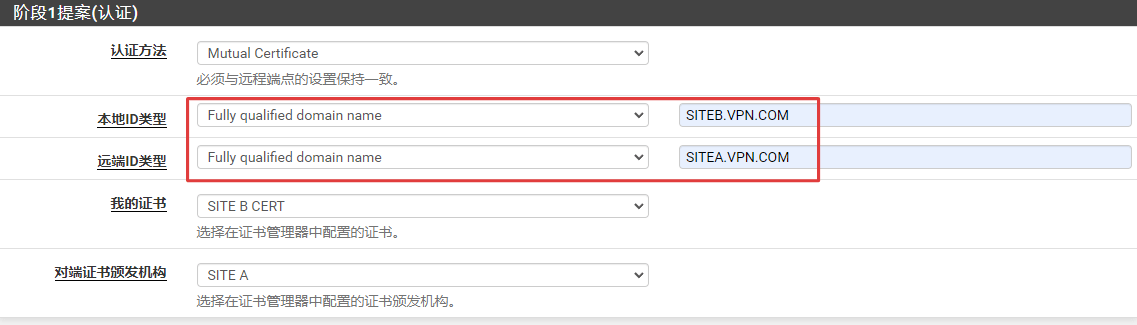

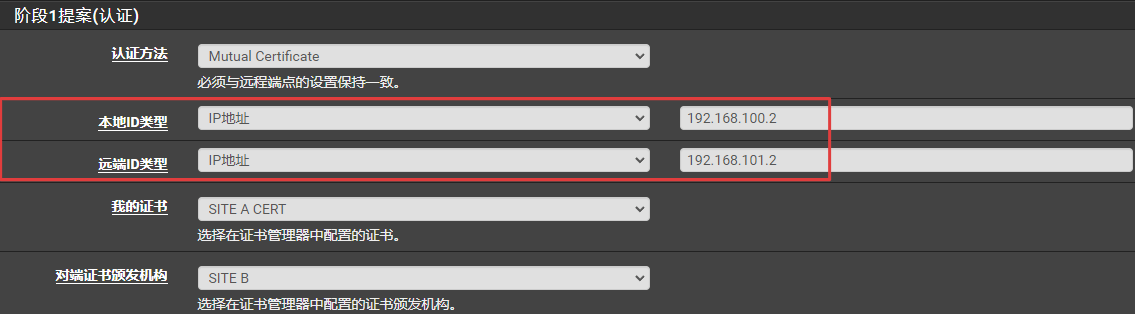

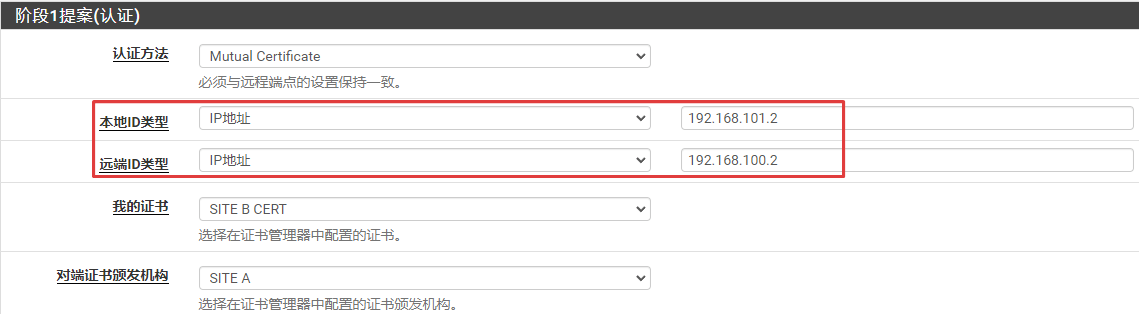

修改站点A和站点B的阶段1设置,将提案(认证)改为Mutual certificate(相互证书),并调整相应的选项设置。根据采用认证ID类型的不同,有三种相互认证方式:

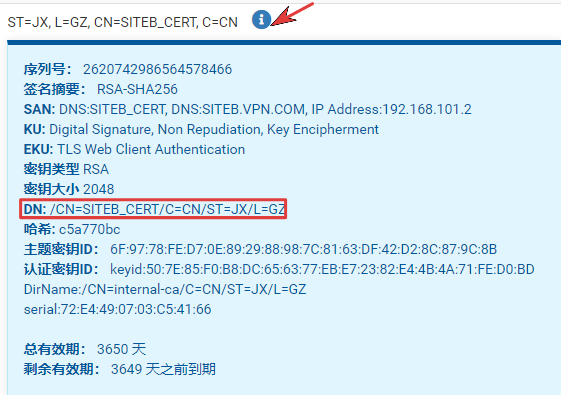

1、使用ASN.1专有名称。使用证书中的ASN.1专有名称来相互认证。ASN.1专有名称可以在证书列表单击证书详细信息图标查看,如下图所示DN后面的内容:

2、使用FQDN。使用在证书创建时,在证书属性的替代名称部分输入的FQDN来进行认证。

3、使用IP地址。使用在证书创建时,在证书属性的替代名称部分输入的IP地址来进行认证。

以上三种认证ID类型经过测试,都可以正常认证并建立连接,采用任意一种即可。

使用证书认证相比共享密钥认证建立IPsec VPN隧道多了一个创建CA和证书的过程,提案(认证)选项的设置不同,除此以外,两者的其他设置完全相同,这里就不再赘述了。

相关文章: