一、配置Windows域控制器防火墙

接下来,我们需要在Active Directory数据库上至少创建2个帐户。admin帐户将用于登录pfSense Web界面。bind帐户将用于查询Active Directory数据库。

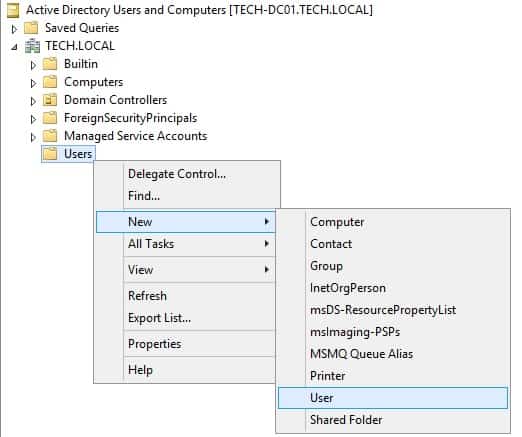

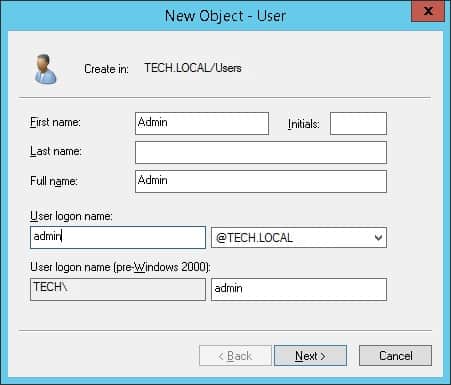

在域控制器上,打开Active Directory用户和计算机

在“用户”容器内创建一个新帐户。

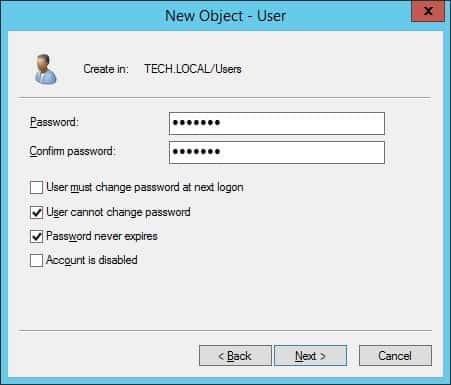

创建一个新帐户,名为:admin,配置给admin用户的密码为:123qwe.。

该帐户将用于在pfSense Web界面上以admin身份进行身份验证。

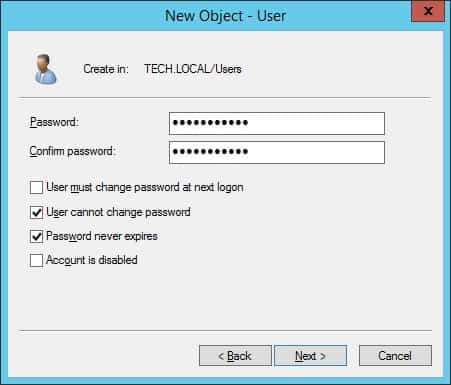

再创建一个名为bind的新帐户,密码为:123qwe.。

该帐户将用于查询Active Directory数据库中存储的密码。

Active Directory帐户创建完毕。

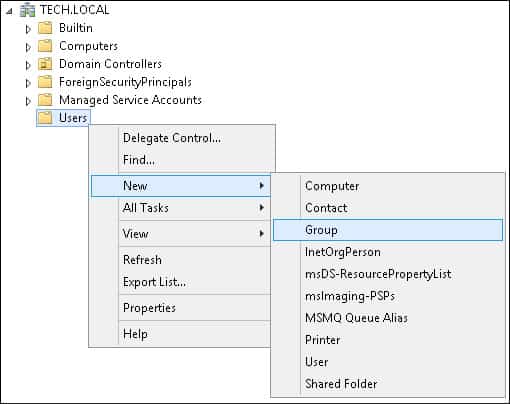

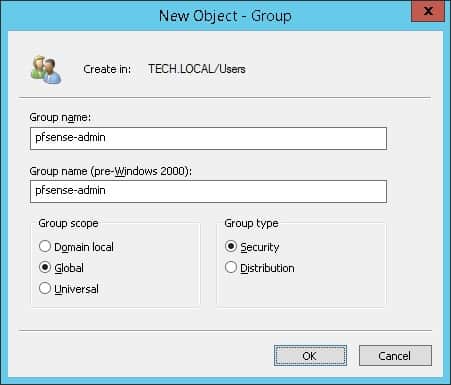

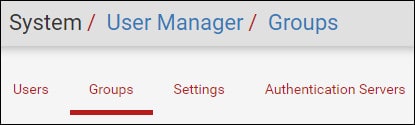

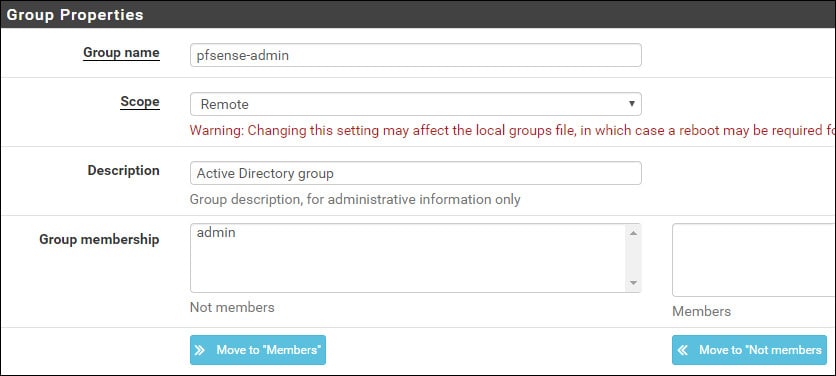

三、Windows域组创建

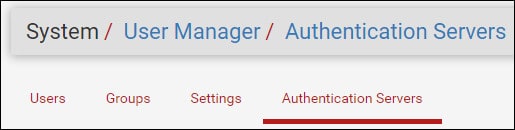

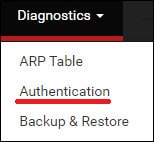

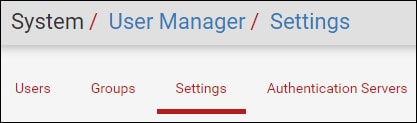

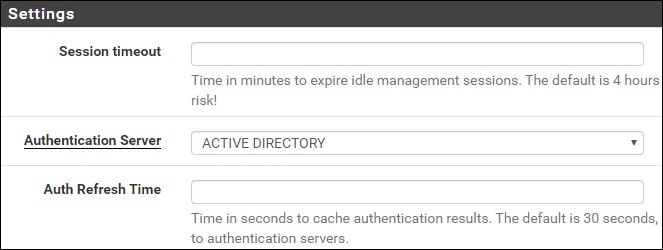

四、在pfSense上设置LDAP身份验证

在“服务器设置”区域,设置以下参数:

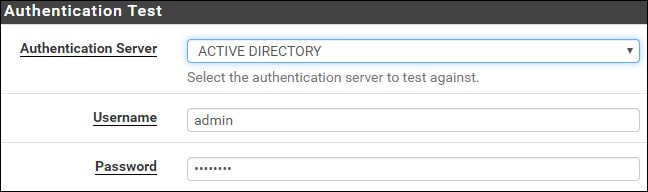

• Description name(描述名称): ACTIVE DIRECTORY

• Type(类型): LDAP

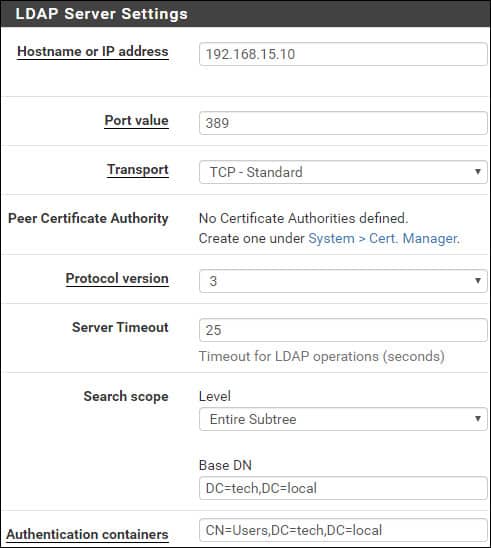

在“ LDAP服务器设置”区域上,执行以下配置:

• Hostname or IP address – 192.168.15.10

• Port value – 389

• Transport – TCP – Standard

• Protocol version – 3

• Server Timeout – 25

• Search Scope – Entire Subtree

• Base DN – dc=tech,dc=local

• Authentication containers – CN=Users,DC=tech,DC=local

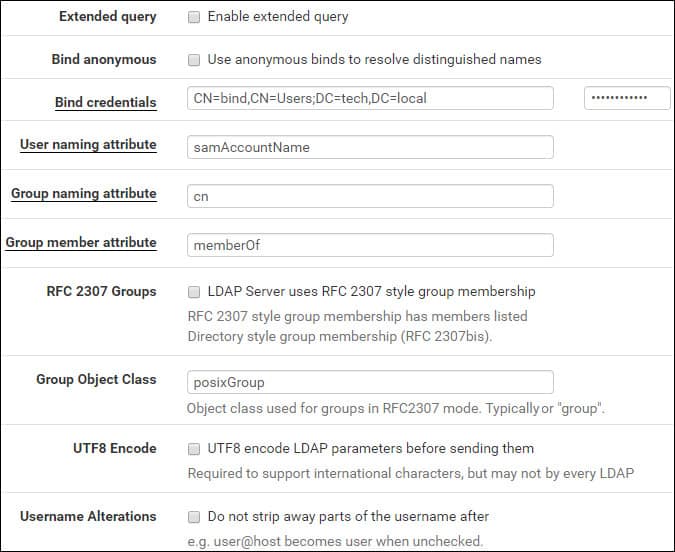

• Extended query – Disabled

• Bind anonymous – Disabled

• Bind credentials – CN=bind,CN=Users,DC=tech,DC=local

• Bind credentials Password – Password of the BIND user account

• Initial Template – Microsoft AD

• User naming attribute – samAccountName

• Group naming attribute – cn

• Group member attribute – memberOf

• RFC 2307 Groups – Disabled

• Group Object Class – posixGroup

• UTF8 Encode – Disabled

• Username Alterations – Disabled

这里需要将IP地址更改为域控制器IP,其他信息根据你的网络环境来设置。

单击保存按钮完成配置。