DNS over TLS(DoT) 是一种加密DNS请求的方式。DoT和DoH之间的主要区别是DoT使用 UDP协议,一般使用853端口;而DoH使用TCP协议,一般使用443端口。通过DoH发送的DNS请求将与其他HTTPS流量混合,而基于DoT的DNS请求则单独使用853端口。这两种方法具有近似的安全级别,可能DoH相对会提升一些隐私。而DoT的流量与HTTPS流量是分开的,相对更容易被监控。在OPNsense的新版本中,已经可以支持DoT。

将DoT服务器添加到Unbound

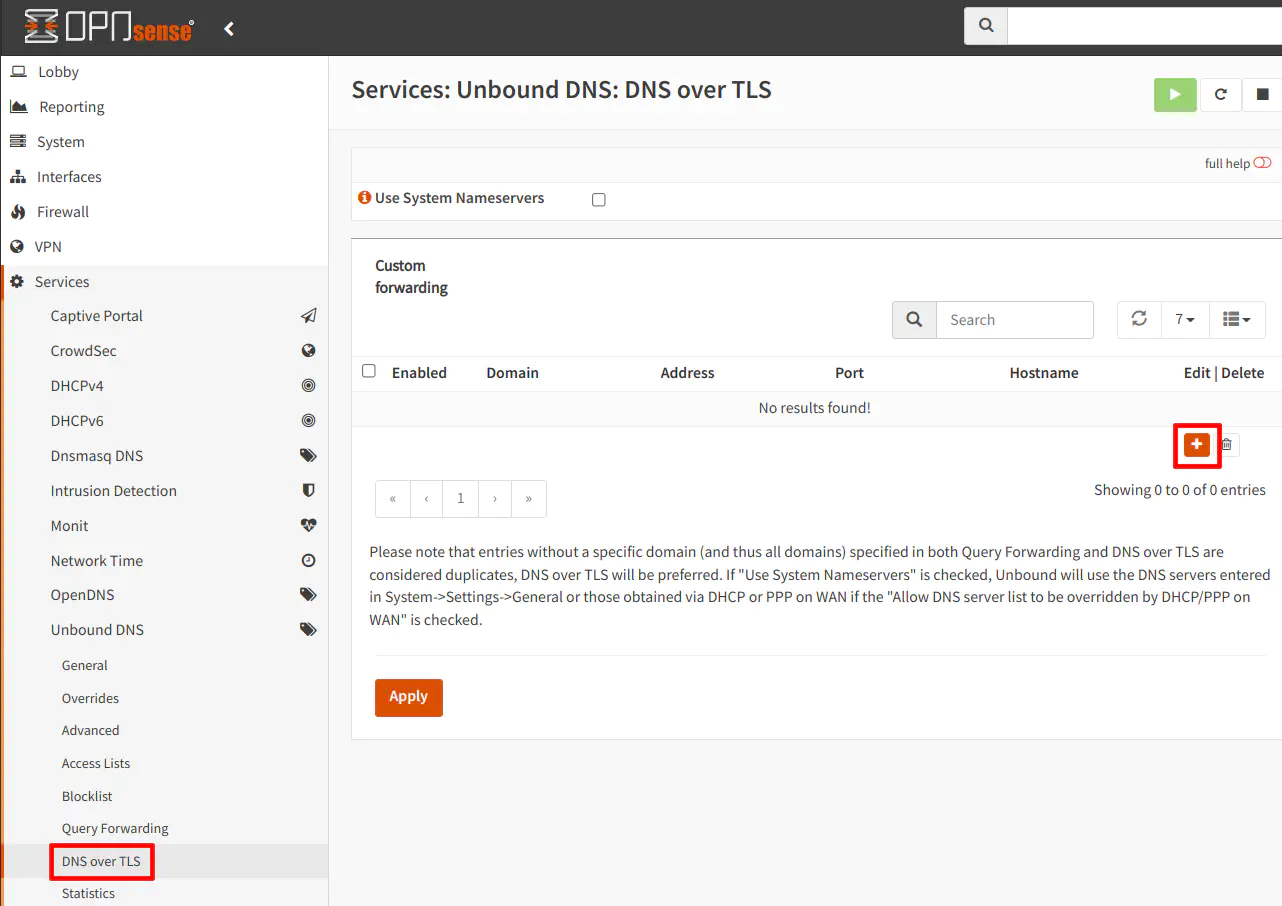

转到“Services > Unbound DNS > DNS over TLS”页面。单击“ ”按钮添加一个新的DNS over TLS服务器。本文使用CloudFlare的DNS服务器作为示例,当然其他任何DoT服务器也是可以的。

注意:在“DNS over TLS”页面上的左上角,有“使用系统名称服务器”选项。可以不选中该选项以确保使用在 DNS over TLS 上配置的 DNS 服务器。使用 DNS over TLS,无需在“系统 > 设置 > 常规”页面上输入任何DNS 服务器。

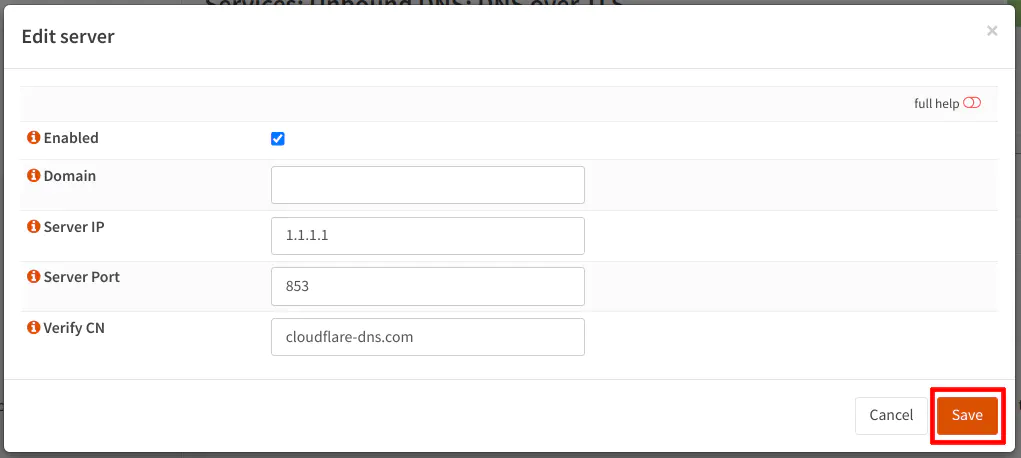

“服务器 IP”输入 1.1.1.1,“服务器端口”输入853。一般不需要“验证 CN”选项来验证 DoT服务器证书上的公用名。该选项通过确保连接到所需的服务器而不是某个“中间人”服务器来帮助提高安全性。对于1.1.1.1 DNS服务器,CN 是cloudflare-dns.com。

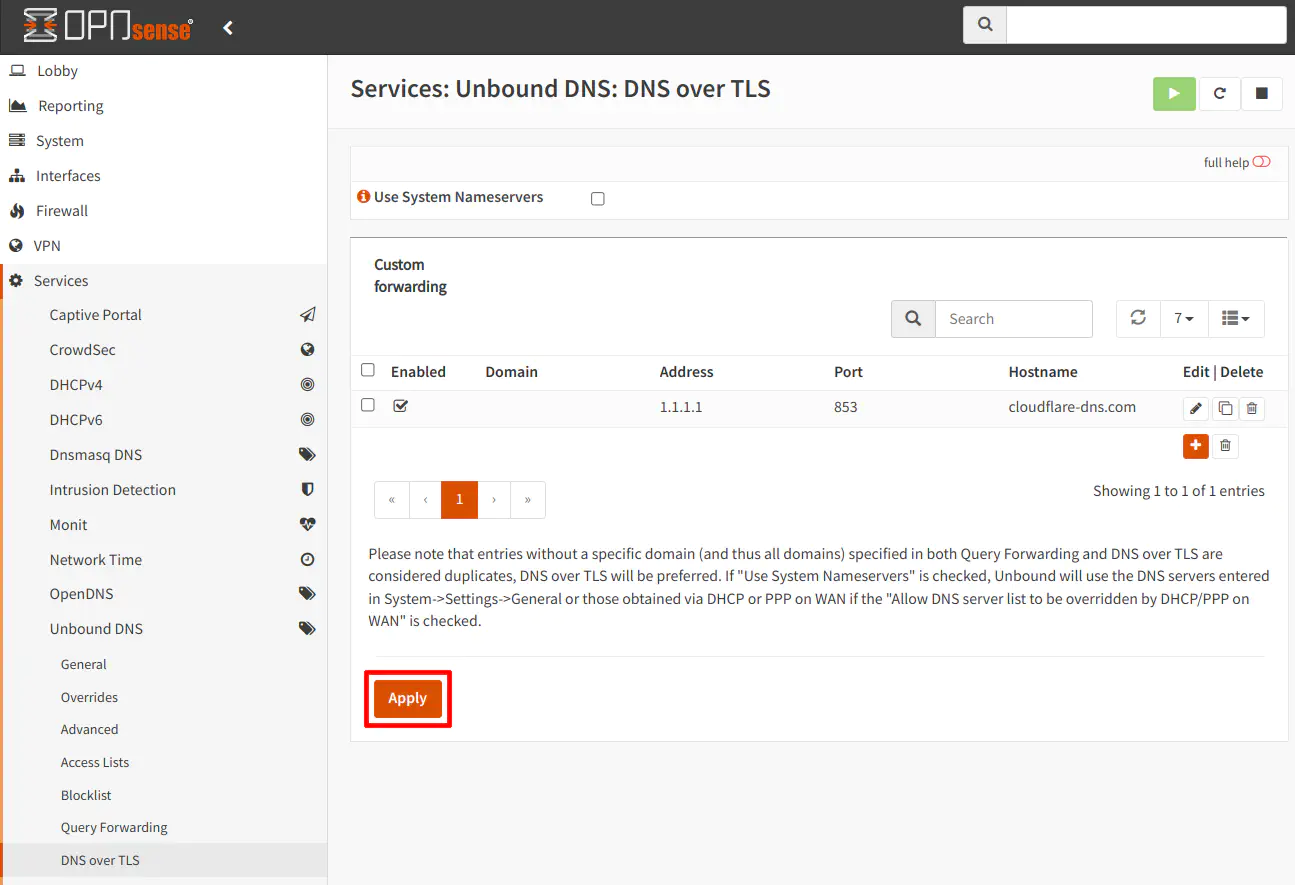

单击“保存”后,服务器会出现在列表中。单击“应用”按钮使更改生效。

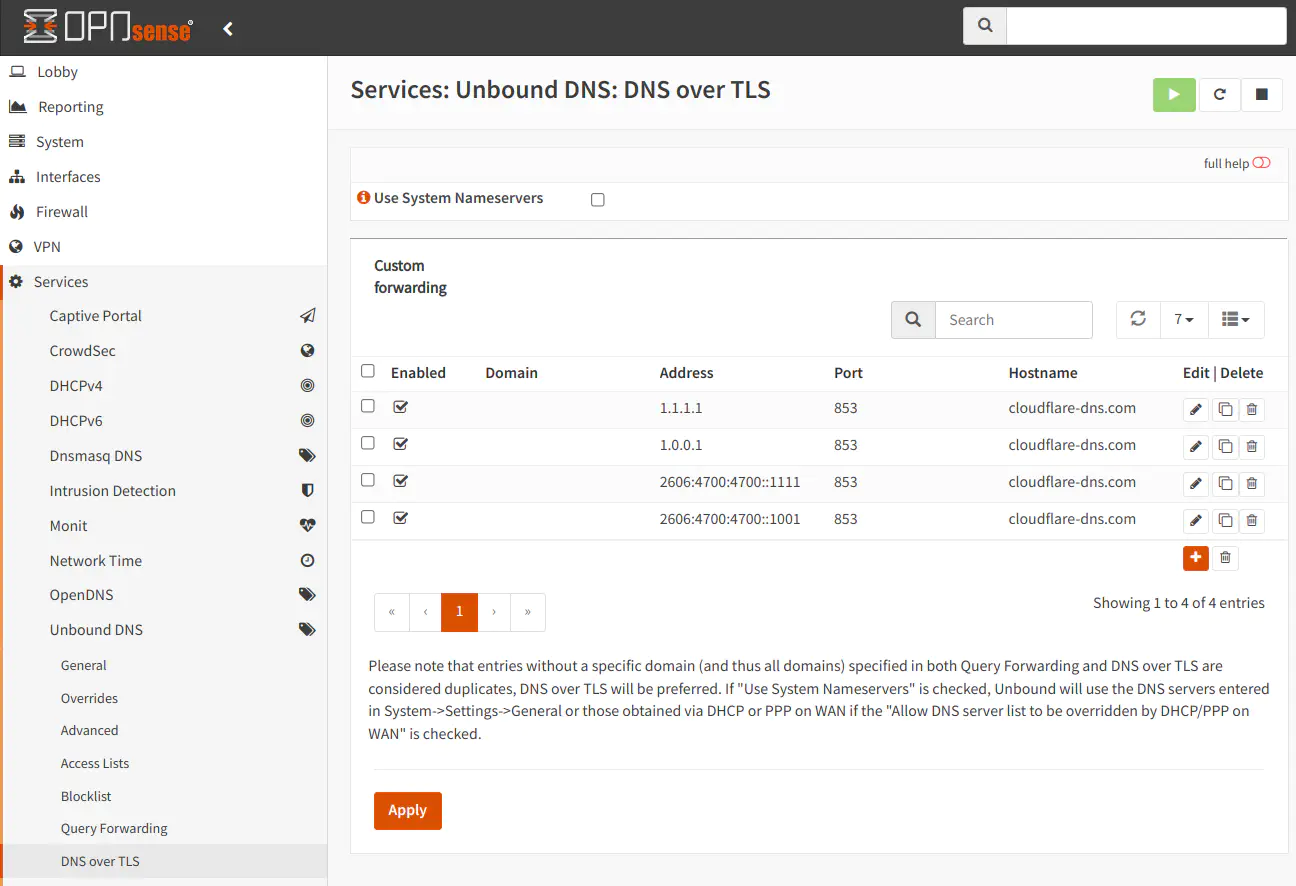

在应用更改之前,如果内部网络使用IPv6地址,还必须添加辅助1.0.0.1 DNS 地址以及 IPv6 DNS 服务器地址(2606:4700:4700::1111 和 2606:4700:4700::1001)。

Cloudflare还提供阻止恶意软件和成人内容的DNS服务器。如果希望使用Cloudflare 提供的过滤DNS,可以使用下表的DNS代替,服务器的端口都是853。

| DNS 过滤器 | 服务器 IP | 公用名 |

|---|---|---|

| 恶意软件 | 1.1.1.2 | security.cloudflare-dns.com |

| 恶意软件 | 1.1.1.2 | security.cloudflare-dns.com |

| 恶意软件 | 2606:4700:4700::1112 | security.cloudflare-dns.com |

| 恶意软件 | 2606:4700:4700::1002 | security.cloudflare-dns.com |

| 恶意软件 成人 | 1.1.1.3 | security.cloudflare-dns.com |

| 恶意软件 成人 | 1.0.0.3 | security.cloudflare-dns.com |

| 恶意软件 成人 | 2606:4700:4700::1113 | security.cloudflare-dns.com |

| 恶意软件 成人 | 2606:4700:4700::1003 | security.cloudflare-dns.com |

测试DoT配置

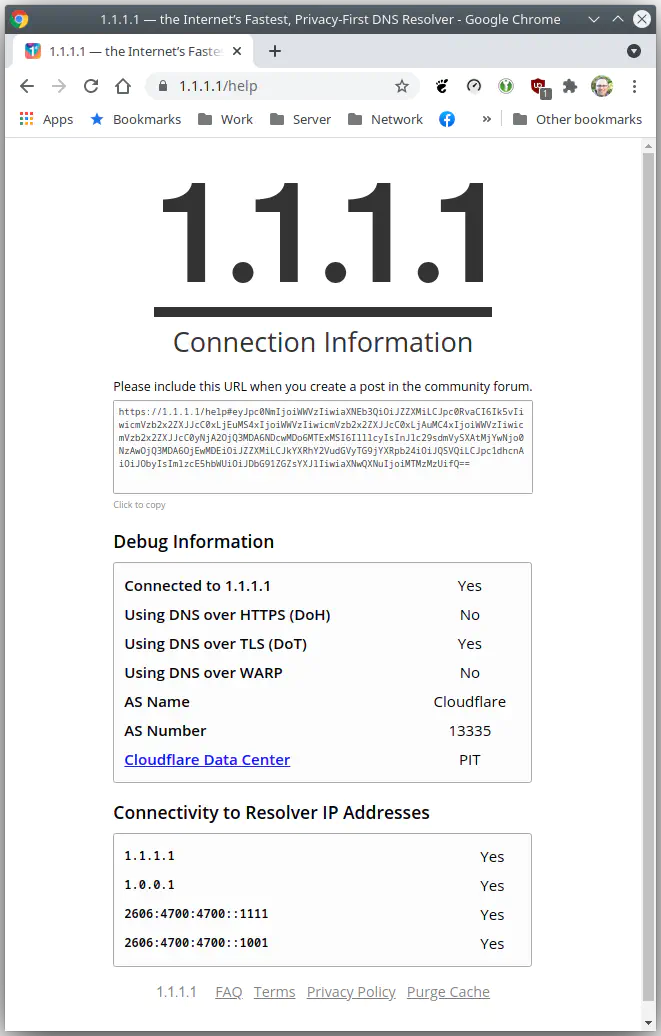

点击Cloudflare的测试网站,该页面可以测试当前是否正在使用DoT或DoH。此外,该测试页面还可以检查浏览器是否启用了自己的DoT或DoH 配置。例如,在Chrome浏览器上显示仅使用了DoT:

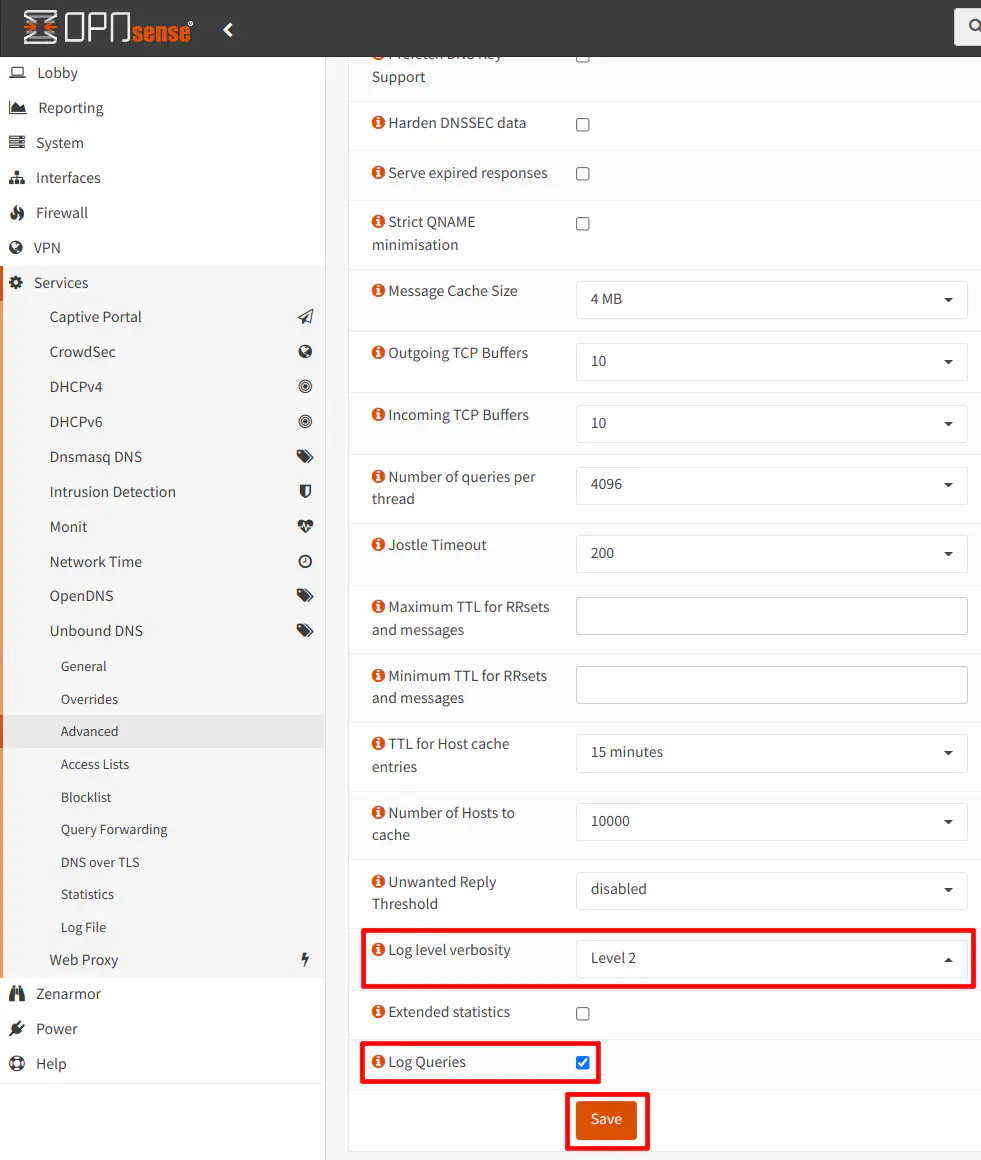

检查DNS查询是否通过853端口发送的另一个方法,是调整Unbound DNS的日志级别。转到“Unbound DNS > Advanced”,将日志级别修改为2以上。选中“日志查询”选项,然后点击“保存”。再点击“应用更改”。

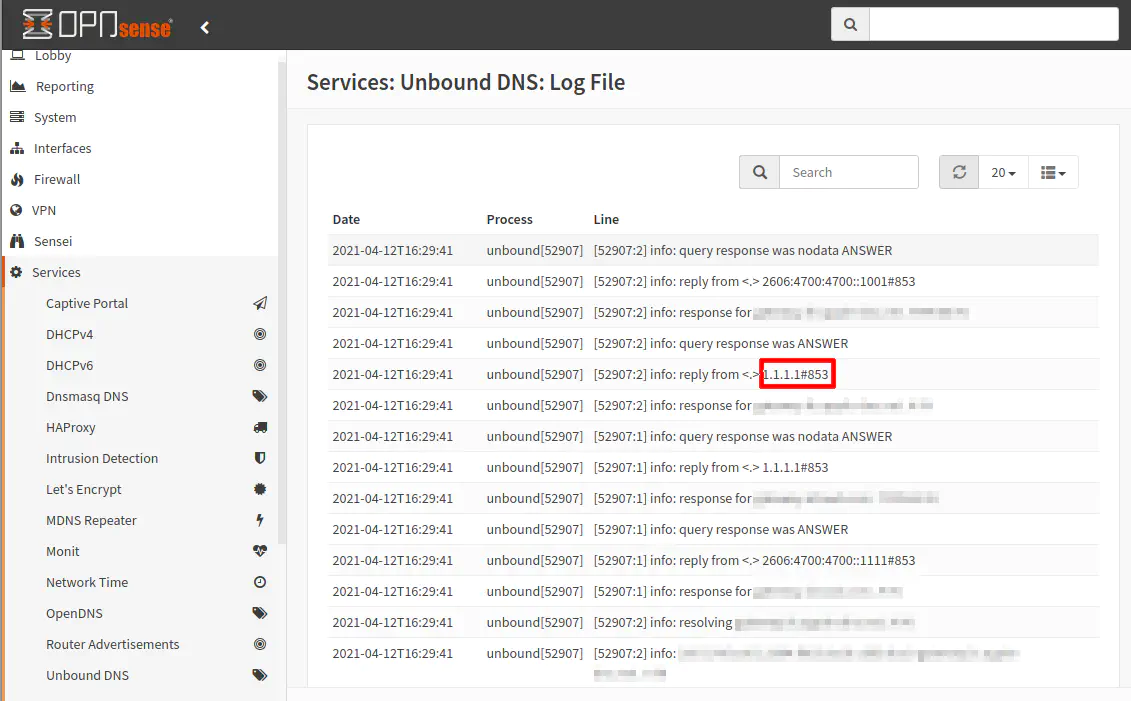

现在查看日志,应该会在853端口上看到来自CloudFlare DNS服务器的部分回复:

结论

如果需要控制内部网络都使用DoT,可以将所有针对53端口的请求重定向到Unbound DNS。如果只想使用 DoT,可以使用公共DNS阻止列表来尽可能减少基于HTTPS的DNS 流量。

原文地址。